BurpSuite2021.8更新日志

BurpSuite2021.8发布于2021年8月5日.

此版本为 Burp 的 HTTP/2 支持提供了一系列强大的新增强功能。

这使您能够识别和利用许多 HTTP/2专有漏洞,包括 James Kettle 在 Black Hat USA 2021 上提出的漏洞。它还实现了嵌入式浏览器的安全修复和记录登录序列的一些小错误修复。

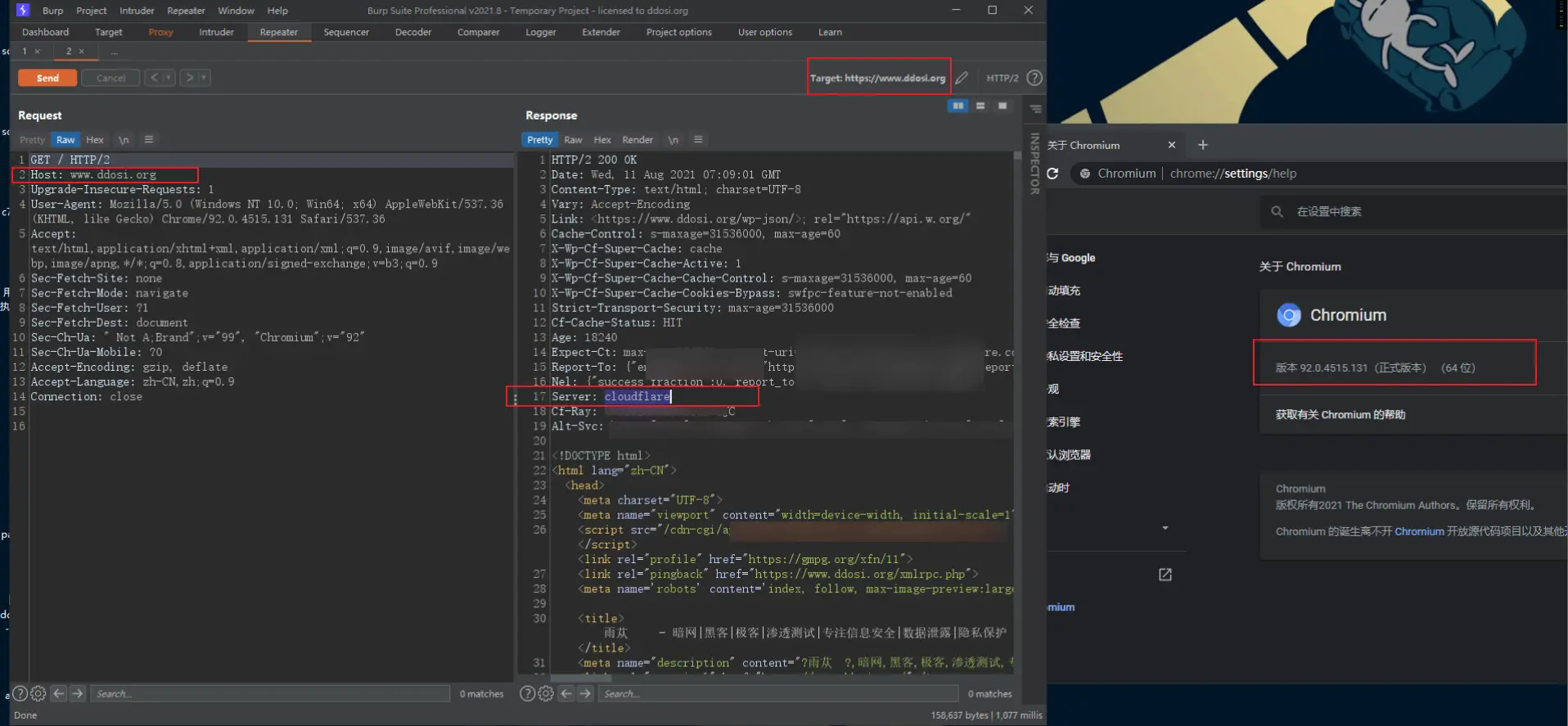

控制单个请求的协议

在 Burp Repeater 和 Proxy Intercept 中,您现在可以选择是使用 HTTP/1 还是 HTTP/2 发送每个请求。当您切换协议时,Burp 会在幕后自动执行必要的转换,以生成适合新协议的等效请求。例如,HTTP/1 请求行被映射到 HTTP/2:method和:path伪标头。

这使您能够轻松升级和降级请求以试验特定于协议的漏洞。

测试 HTTP/2 独有的漏洞

我们很高兴地宣布Burp Suite 专业版和社区版现在为查看和操作 HTTP/2 请求提供本机支持。

除了您可以在消息编辑器中看到的 HTTP/1 样式的请求表示之外,Inspector 现在还允许您以更类似于将发送到服务器。由于此视图不依赖于 HTTP/1 语法,因此您可以使用许多在 HTTP/1 中无法重现的 HTTP/2 专有向量来构建攻击。这让您有机会探索一个全新的攻击面,由于到目前为止完全缺乏任何合适的工具,该攻击面几乎没有经过审核。

有关可能发生的一些现实示例,请查看 James Kettle 最新研究的白皮书HTTP/2:续集总是更糟,他最近在 Black Hat USA 2021 上发表了该白皮书。

Burp 的消息编辑器仍然允许您使用 HTTP/1 样式的请求表示并将其转换为等效的 HTTP/2 请求。这对于在您使用的协议不重要的情况下执行一般测试非常有用。

有关这些功能的更多信息、配置选项以及一些 HTTP/2 基础知识的细分,请参阅随附的文档

新的 HTTP/2 扫描检查

除了新的手动 HTTP/2 工具之外,此版本还为Burp Scanner添加了一些特定于 HTTP/2 的改进:

- 两种新的 HTTP/2 专有方法,用于混淆HTTP 请求走私的传输编码标头。

- 一种新的HTTP/2 请求隧道检测方法。

- 对“隐藏”HTTP/2 支持的新扫描检查。扫描器现在可以检测服务器何时支持 HTTP/2,但不会在 TLS 握手期间在 ALPN 中公布这一点。

我们还改进了 HTTP 请求走私的问题详细信息,以便在服务器端对策限制对请求隧道的影响时进行标记。

这些增强功能也是基于James 的研究。

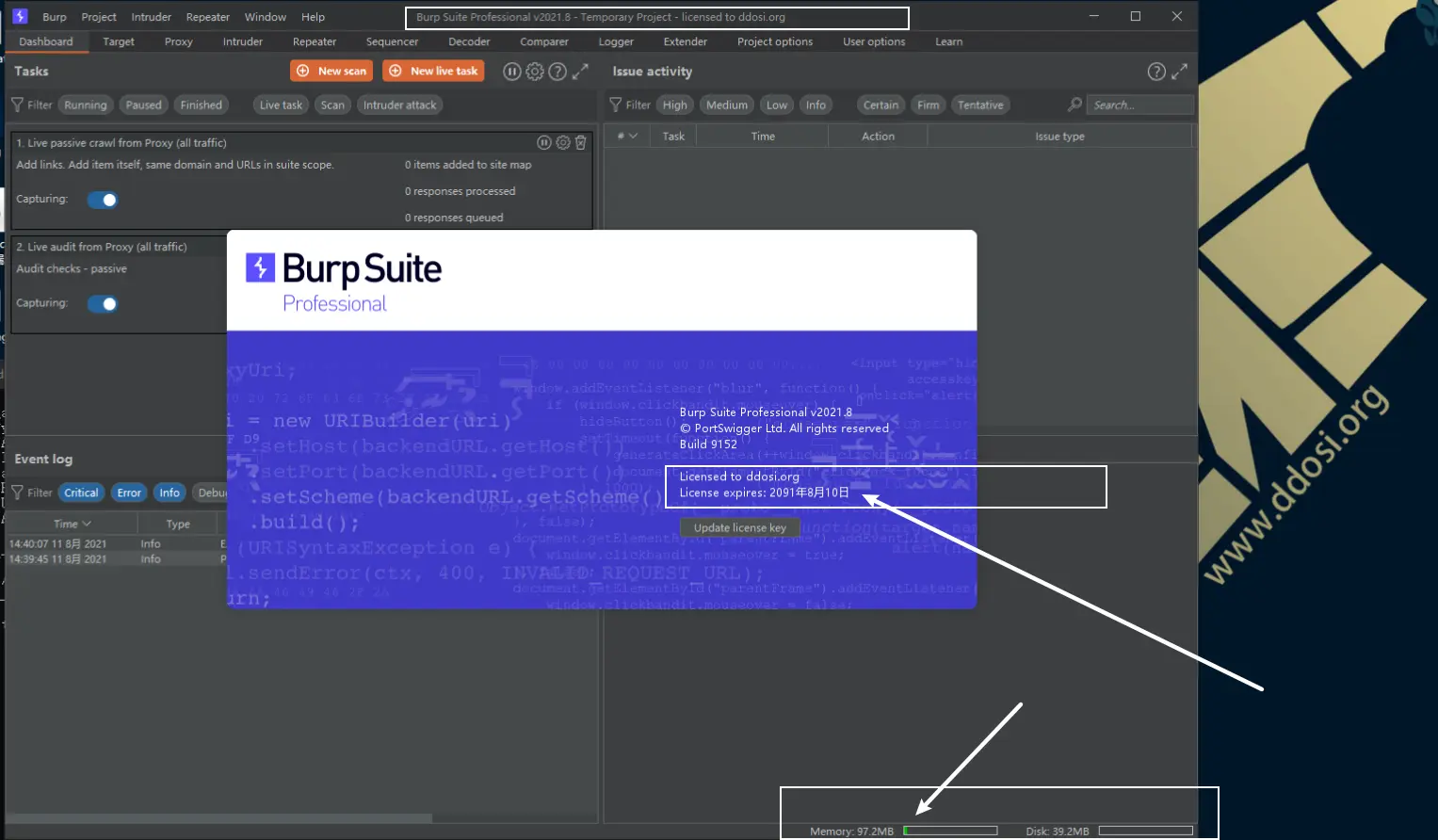

嵌入式浏览器安全修复

我们已更新 Burp Suite 的嵌入式浏览器,以修复 Burp Suite 中基于点击劫持的远程代码执行错误,正如@mattaustin和@DanAmodio向我们的错误赏金计划报告的那样。我们已更新到 Chromium 92.0.4515.131,它修复了 Google 归类为高的几个错误

Bug修复

此版本修复了几个错误,应该提高记录登录播放的可靠性。

历史版本更新日志:

BurpSuite2021.7.2更新日志:

此版本包含 DOM Invader 改进、嵌入式浏览器更新和几个错误修复。

DOM 入侵者改进

我们对 DOM Invader 进行了以下改进:

- DOM Invader 现在可以找到更多易受攻击的事件侦听器。DOM Invader 发送的自动消息现在可以与使用 JavaScript 严格模式实现的事件侦听器一起使用。

- 在所有源中注入金丝雀时,您现在可以更好地控制 DOM Invader 的行为。新选项可让您在自动注入时排除特定来源。这意味着您可以通过排除有问题的来源(例如

location.pathname)来避免损坏脆弱的站点。 - 当您将 Canary 注入所有源时,DOM Invader 现在会为每个注入源的 Canary 附加不同的随机字符串。这使得更容易查看哪些源输入被传递到接收器中。

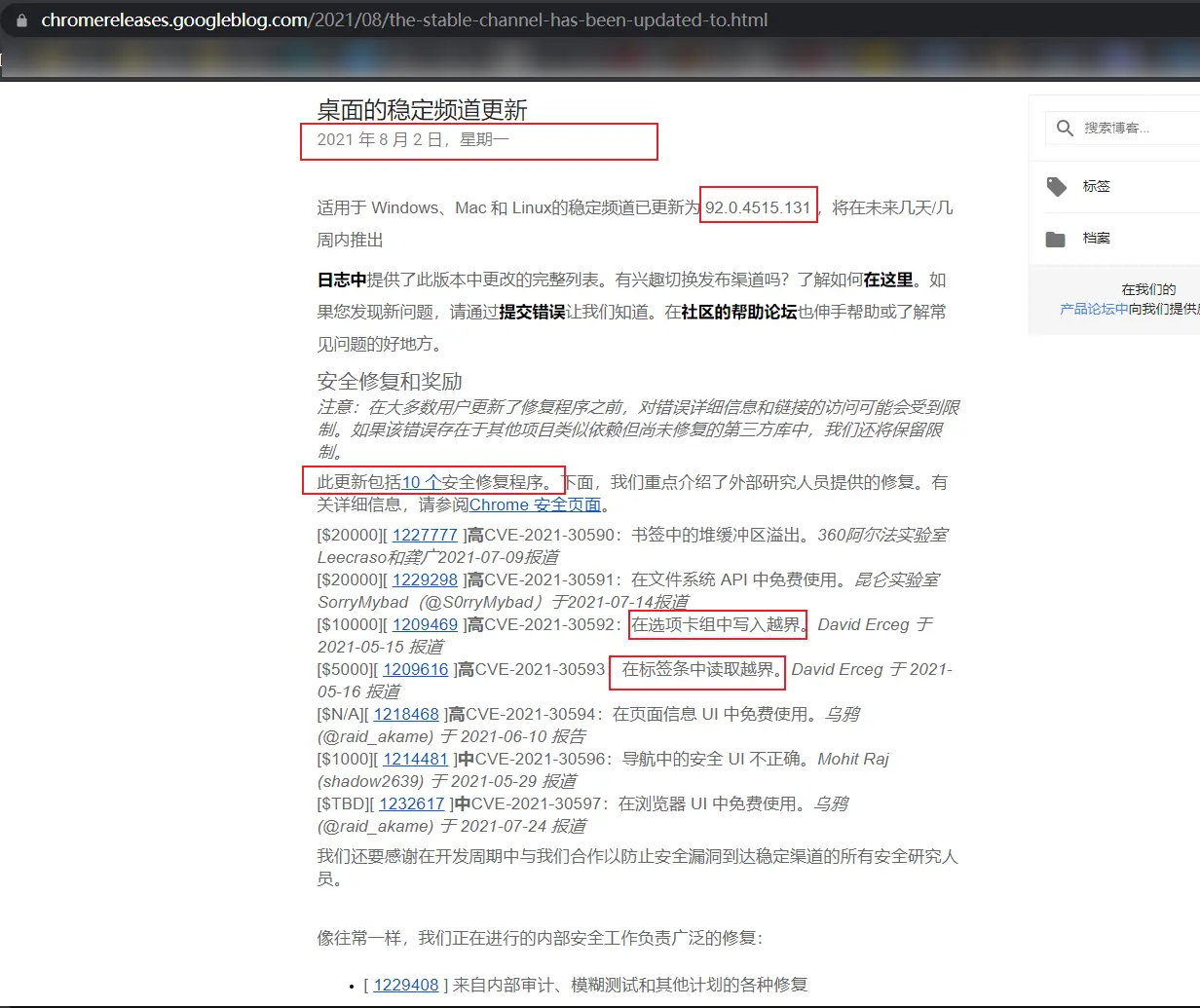

Chromium 版本更新

我们已将 Burp Suite 的嵌入式浏览器更新到 Chromium 92.0.4515.107,它修复了 Google归类为高.

1 | 桌面的稳定频道更新 |

Bug修复

此版本修复了几个小错误。

BurpSuite2021.7.1更新日志:

此版本包括对 DOM Invader 的改进、扫描器速度的提高、消息检查器 UI 的更改以及错误修复。

DOM 入侵者改进

- DOM Invader 有一个新选项可以自动将 Canary 添加到所有源。这可以节省您的时间,并且意味着您只需浏览一个站点就可以发现漏洞。该选项默认关闭;您可以从 DOM Invader 设置中打开它。

- 您现在可以发现使用

URLSearchParamsAPI 的参数。站点使用此 API 从 URL 中提取客户端参数,当这些参数出现在接收器中时,DOM Invader 现在可以暴露更多的攻击面。

扫描仪速度提升

根据用户反馈和我们自己的分析,我们更改了Burp Scanner的默认设置,以在不影响覆盖范围的情况下加快扫描速度。

消息检查器 UI 更改

我们在 2021.7 中所做的消息检查器 UI 更改导致了问题,因此我们将其还原。您可以通过双击字段再次在消息检查器中在线编辑名称和值。您还可以通过单击选择单个字段,或通过单击和拖动选择多个字段。

错误修复

我们修复了innerText在 DOM Invader 中没有正确调用 setter的错误。

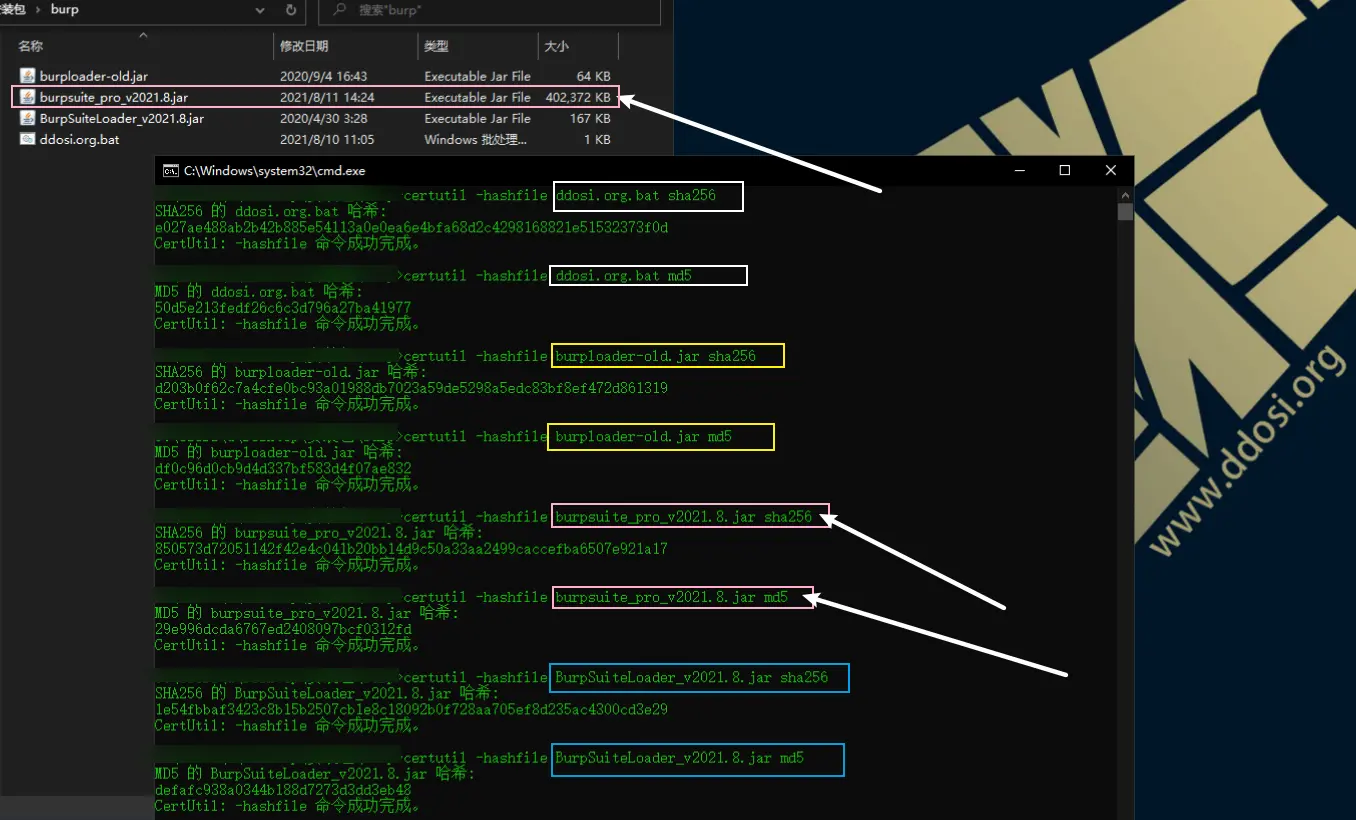

BurpSuite2021.8下载地址:

云中转网盘:

yunzhongzhuan.com/#sharefile=ozHrM1pH_6860

解压密码: www.ddosi.org

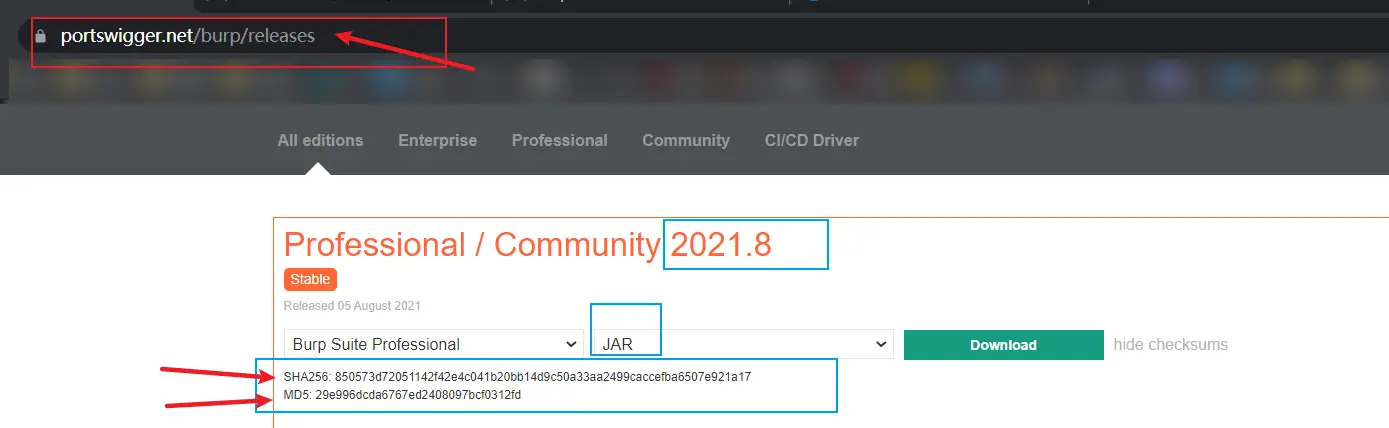

BurpSuite2021.8 sha256校验码

1 | ddosi.org.bat sha256 |

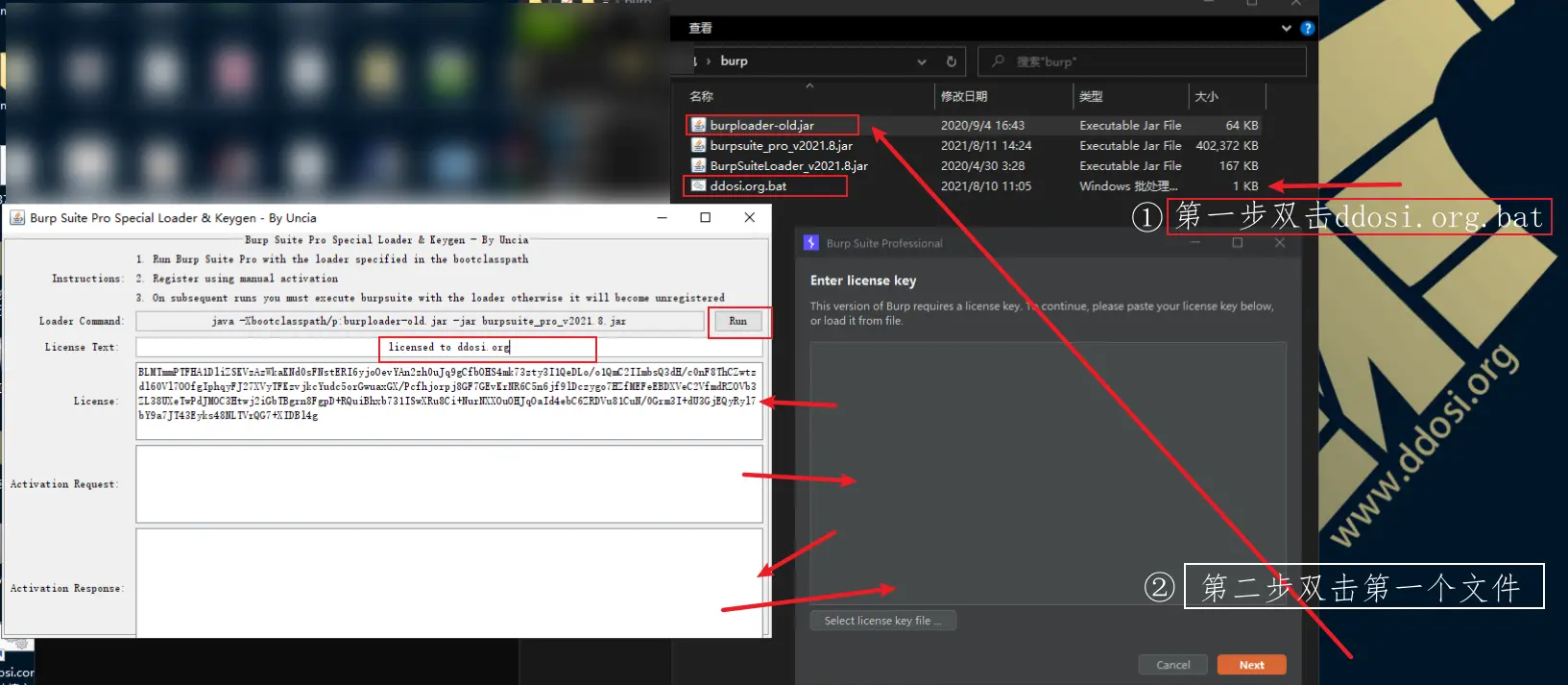

[burpsuite2021.8正确打开方式及注意事项]:

对于windows用户

①java版本≥9 , 推荐使用java11.

②设置环境变量

③激活方式自行查看往期文章(搜索burp)

④下载速度慢复制链接到迅雷/IDM下载

⑤运行ddosi.org.bat.

⑥然后双击burploader-old.jar

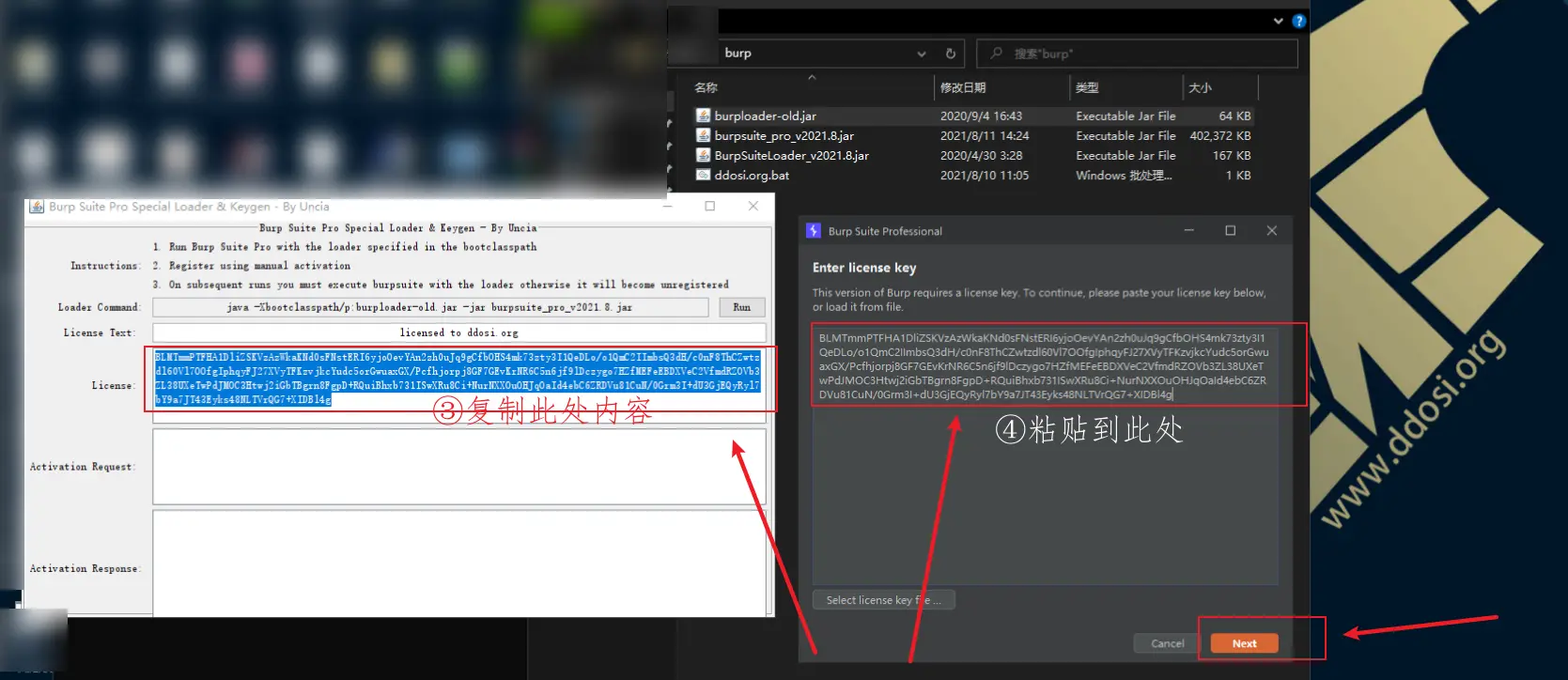

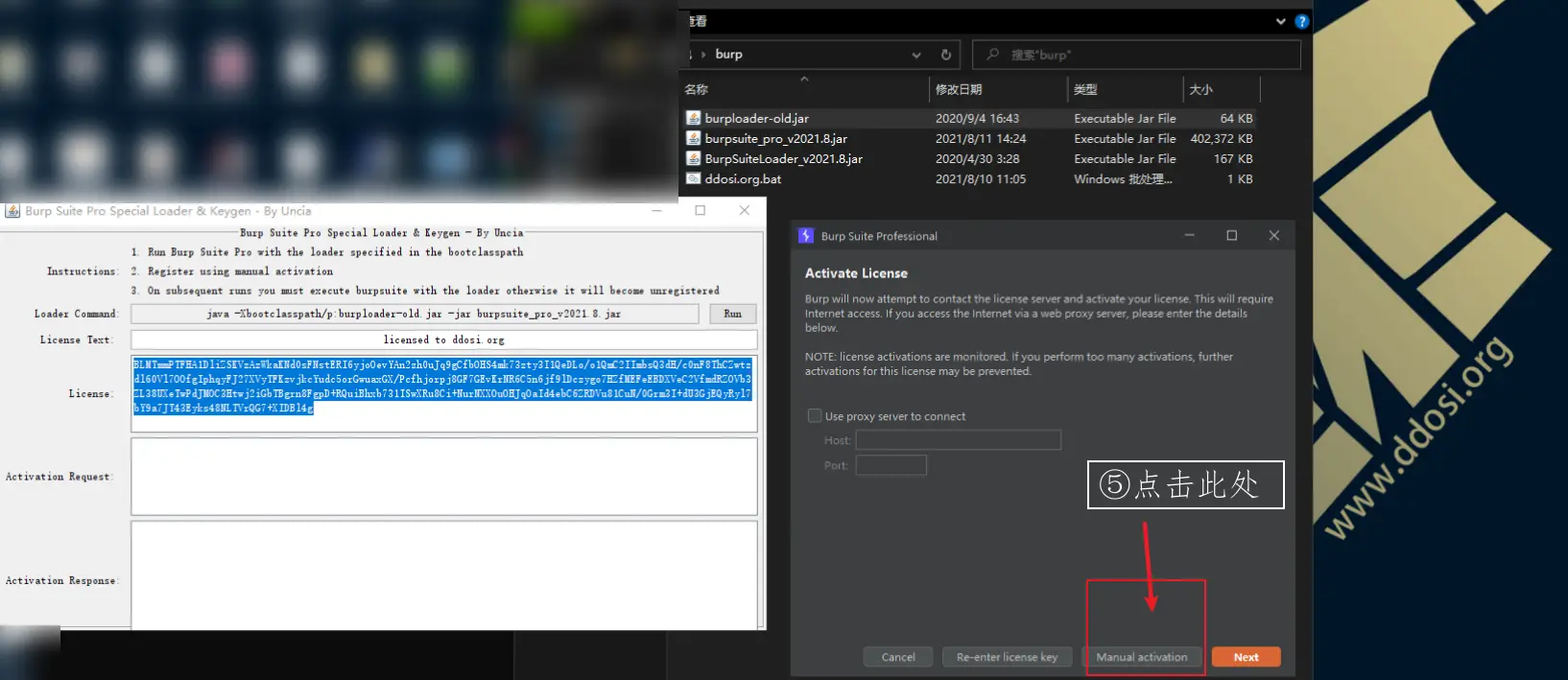

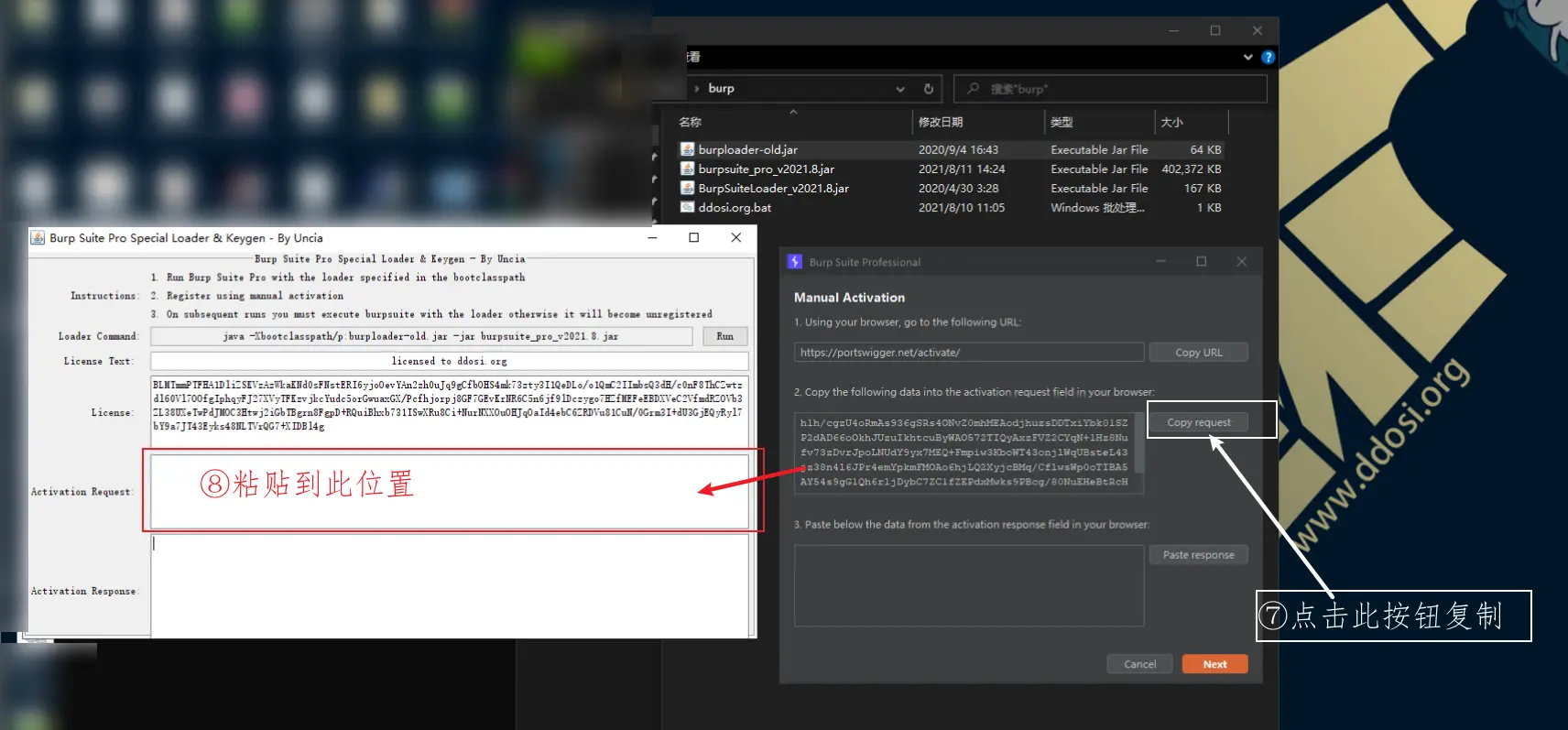

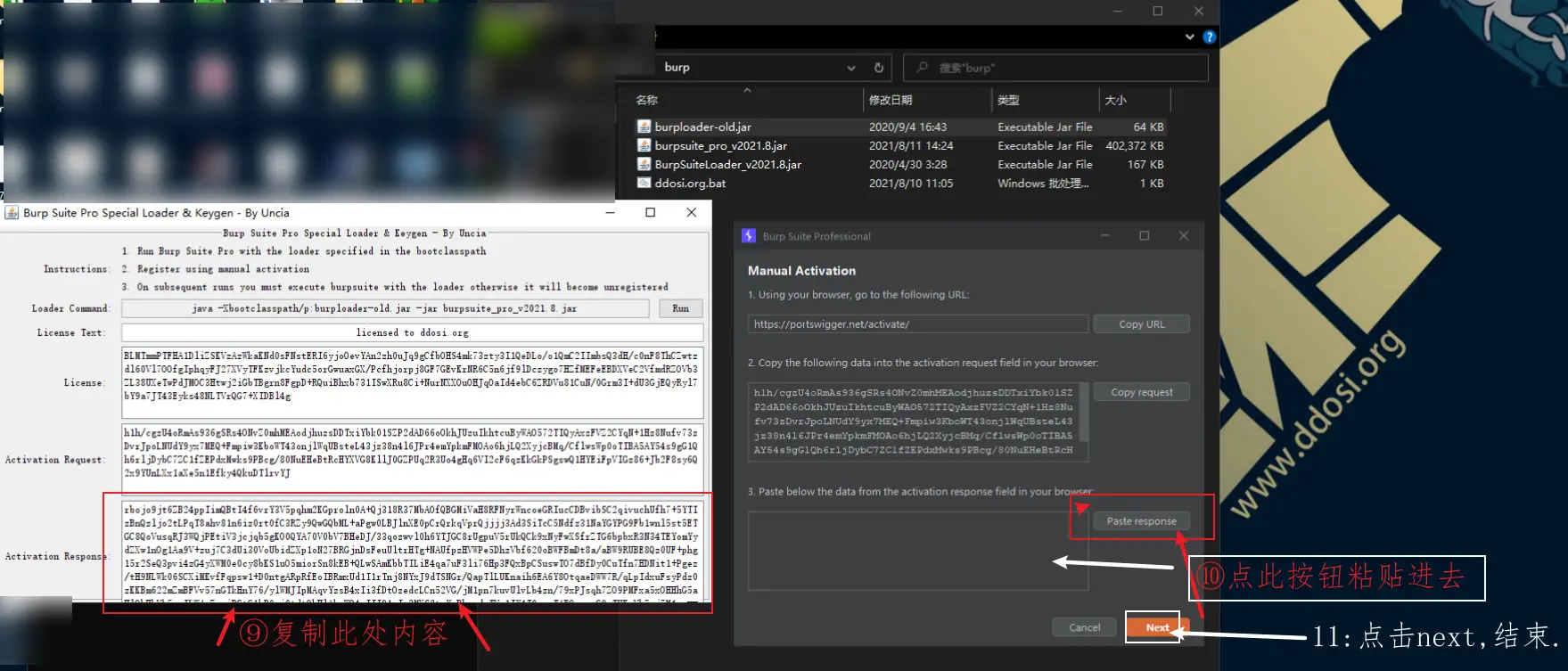

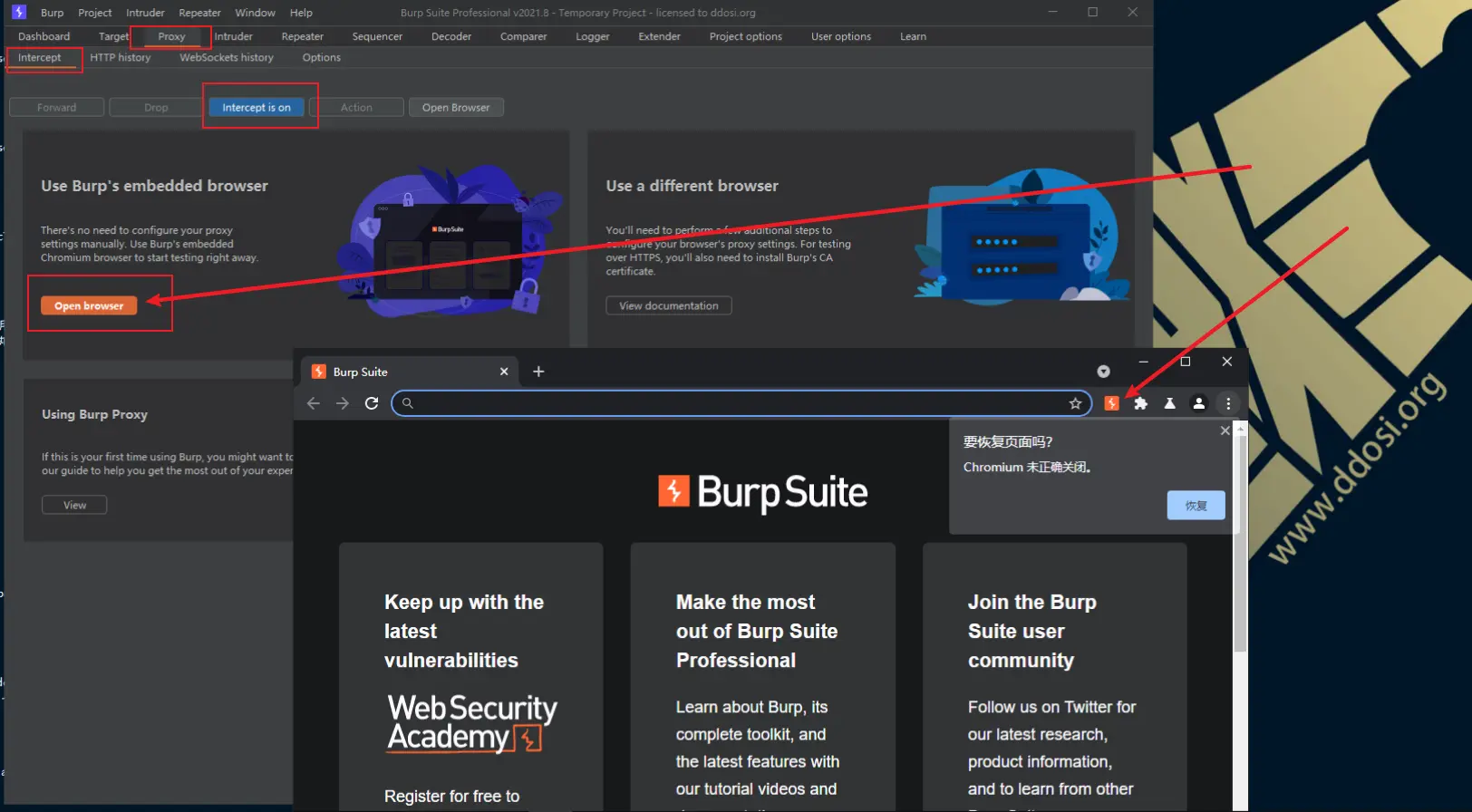

⑦复制粘贴………

⑧看下图演示.

ddosi.org.bat里面的内容:

1 | java --illegal-access=permit -Dfile.encoding=utf-8 -javaagent:BurpSuiteLoader_v2021.8.jar -noverify -jar burpsuite_pro_v2021.8.jar |

如果还是无法运行说明你没有设置环境变量

解决方法:

①设置环境变量.

②修改java为C:\Program Files\Java\jdk-11.0.7\bin\java.exe

[根据自己的版本来改,切勿直接复制]

对于linux用户

1 | /usr/lib/jvm/java-11-openjdk-amd64/bin/java --illegal-access=permit -Dfile.encoding=utf-8 -javaagent:BurpSuiteLoader_v2021.8.jar -noverify -jar burpsuite_pro_v2021.8.jar |

burpsuite2021.8亲测可用

保险起见,请放虚拟机中运行